Ihre Daten sind für uns wichtig. Sicherheits- und Datenschutzstandards sind in unserer gesamten Organisation in die täglichen Prozesse integriert.

Besuchen Sie unser Vertrauensprofil, um mehr über unsere Sicherheitslage, unsere Compliance und unsere laufenden Programme zum Schutz unserer Systeme und Kundendaten zu erfahren.

Unsere Dienste werden auf der Infrastruktur von Amazon Web Services gehostet und wir verwenden MongoDB Atlas für die Speicherung. Wir nutzen die erstklassigen Rechenzentren des Unternehmens in den USA und der EU, um Informationen zu schützen und grundlegende Sicherheits- und Compliance-Anforderungen zu erfüllen. Weitere Informationen über die Sicherheitspraktiken von AWS finden Sie hier: AWS-Sicherheit & MongoDB-Sicherheit

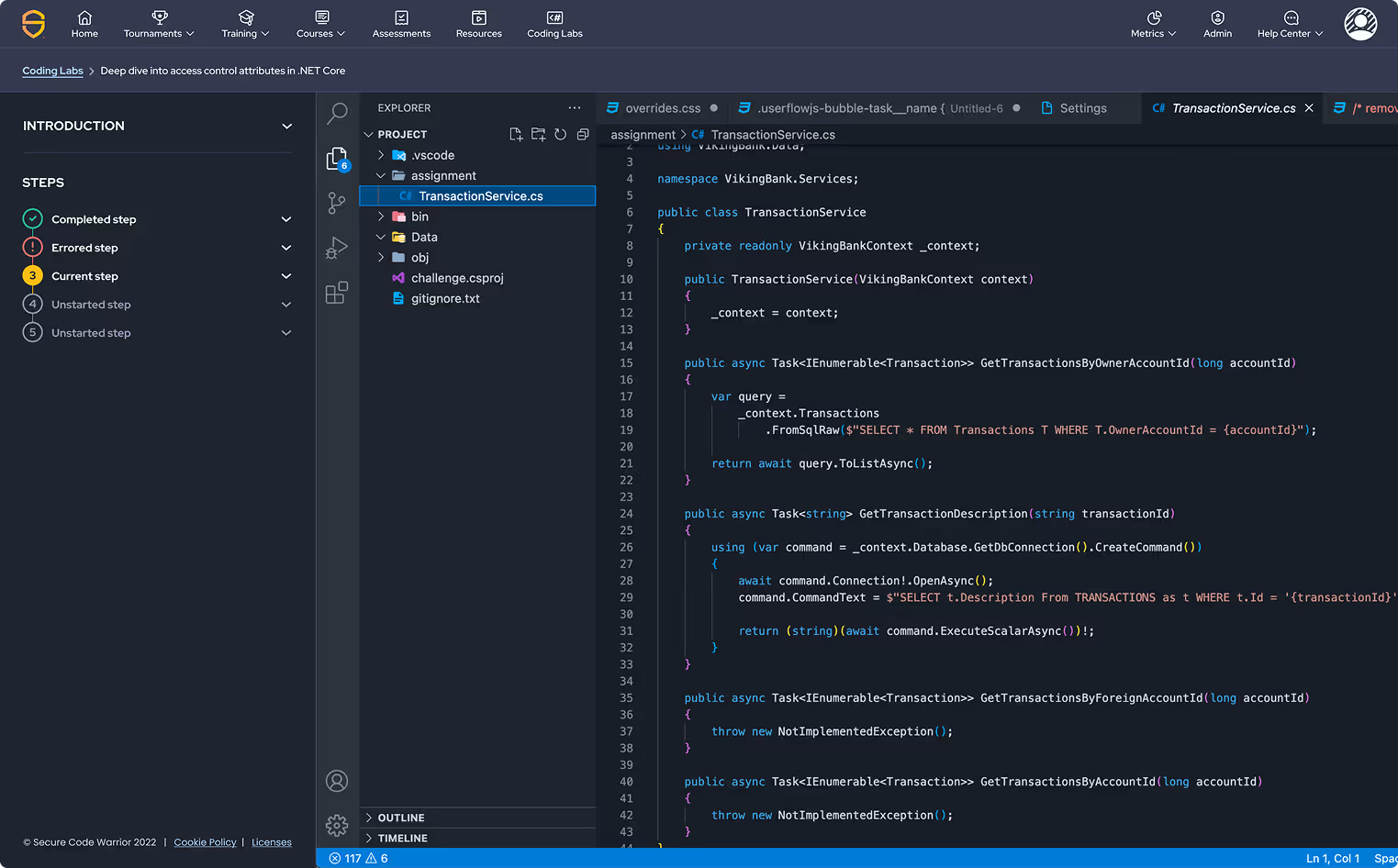

Als Teil unseres Einführungsprozesses sowie auf fortlaufender Basis (mindestens jährlich) erhalten alle Mitarbeiter eine Schulung zu ihren jeweiligen Verpflichtungen in Bezug auf Datensicherheit/Datenschutz. Darüber hinaus führen unsere Ingenieure Schulungen zu sicherem Code nach den OWASP Top 10 durch.

Wir überwachen kontinuierlich bösartige Aktivitäten und scannen unsere Infrastruktur, Anwendungen und Bibliotheken von Drittanbietern regelmäßig auf bekannte Schwachstellen. Alle unsere Produkte durchlaufen vor der Bereitstellung eine Reihe von Peer-Reviews und Sicherheitsbewertungen, darunter das Scannen von Bibliotheken Dritter, statische Code-Analysen und statische Container-Analysen. Zusätzlich zu unseren internen Test- und Scan-Programmen beauftragen wir regelmäßig fachkundige Drittanbieter mit der Durchführung von Penetrationstests.

Wir unterstützen Single Sign-On (SSO), so dass Sie Ihre eigenen Authentifizierungssysteme implementieren können, um den Zugriff auf unsere Plattform zu kontrollieren. Secure Code Warrior setzt die Prinzipien der geringsten Privilegien um, und der Zugriff auf Produktionsdaten wird durch Sicherheitsgruppen eingeschränkt und auf Mitarbeiter begrenzt, die sie unbedingt für den Support benötigen. Außerdem verwenden wir die Multi-Faktor-Authentifizierung (MFA) und ephemere Anmeldeinformationen, um den Zugang zu den Produktionssystemen streng zu kontrollieren.

Ihre persönlichen Daten sind uns wichtig, und wir verpflichten uns, sie durch die strikte Einhaltung internationaler Vorschriften und bewährter Branchenpraktiken zu schützen.

AICPA SOC 2 Typ 2

Wir wissen, dass Sie Secure Code Warrior vertrauliche Informationen anvertrauen, die sich aus Ihrer Nutzung unserer Produktangebote ergeben. Aus diesem Grund nehmen wir den Schutz und die Vertraulichkeit Ihrer Daten sehr ernst. Wir verfolgen kontinuierlich die höchsten technischen Standards, organisatorischen Maßnahmen und branchenweit anerkannten Best Practices, damit alle unsere Kunden Vertrauen in Secure Code Warrior haben.

Um unser Engagement unter Beweis zu stellen, hat Secure Code Warrior erfolgreich den SOC 2 Typ II-Bericht erhalten, der belegt, dass wir über angemessene Kontrollen verfügen, um die Risiken in Bezug auf Sicherheit, Verfügbarkeit und Vertraulichkeit zu mindern. Ein SOC 2-Bericht wurde entwickelt, um die Anforderungen von Kunden zu erfüllen, die Gewissheit über die Wirksamkeit der Kontrollen eines SaaS-Anbieters wie Secure Code Warrior benötigen. Der Bericht ist das Ergebnis einer Prüfung, die von einer unabhängigen, vom American Institute of CPAs (AICPA) zertifizierten Firma durchgeführt wurde.

Diese Audits sind ein branchenweiter Standard zur Bewertung der Datensicherheit und des Datenschutzes von Softwareanbietern. Unser Typ-II-Audit ist der robusteste Typ und soll nachweisen, dass wir über einen längeren Zeitraum hinweg Kontrollen eingerichtet haben, die zuverlässige und konsistente Schutzmaßnahmen zum Schutz der Daten unserer Kunden darstellen. Wenn Sie an unserem SOC-2-Bericht interessiert sind, wenden Sie sich an Ihren Kundenbetreuer oder senden Sie eine E-Mail an unser Support-Team - support@securecodewarrior.com.

ISO 27001:2013 / ISO 27701:2019

Zusätzlich zu unserem SOC 2 Typ II-Bericht ist Secure Code Warrior auch nach den Normen ISO 27001 und ISO 27701 zertifiziert, um unsere Sicherheit und unseren Datenschutz weiter zu verbessern.

Klicken Sie auf die nachstehenden Links, um unsere ISO-Zertifizierungen einzusehen und zu validieren.

Die folgenden Ressourcen sind im Sicherheitspaket von Secure Code Warrior enthalten.

Wenn Sie die folgenden Ressourcen benötigen, wenden Sie sich bitte an Ihren Kundenbetreuer oder senden Sie eine E-Mail an unser Support-Team - support@securecodewarrior.com

- Cloud Security Alliance CAIQ

Lesen Sie unser Whitepaper zu Sicherheit und Datenschutz, um mehr darüber zu erfahren, wie wir Richtlinien, Verfahren und die erstklassigen Sicherheitsfunktionen von AWS nutzen, um unsere Datenbestände zu schützen.

Learning PlatformWenn Sie ein Sicherheitsforscher oder ein Benutzer von Secure Code Warrior sind und eine potenzielle Sicherheitslücke entdeckt haben, würden wir uns freuen, wenn Sie uns helfen würden, diese auf verantwortungsvolle Art und Weise zu veröffentlichen, und bitten Sie, uns sofort zu informieren.

Verantwortungsvolle Veröffentlichungspolitik

Ihre persönlichen Daten sind uns wichtig, und wir verpflichten uns, sie durch die strikte Einhaltung internationaler Vorschriften und bewährter Branchenpraktiken zu schützen.

Der Schutz Ihrer Daten ist uns wichtig, und wir möchten transparent machen, wie wir Informationen über Sie sammeln, verwenden und weitergeben.

Weitere Informationen darüber, wie und warum wir personenbezogene Daten verarbeiten, finden Sie in unserer Datenschutzrichtlinie. Dies gilt für jeden, der unsere Website besucht, unsere Plattform nutzt oder anderweitig mit uns oder unseren Dienstleistungen in Kontakt tritt.

Wir verwenden wichtige Cookies, um sicherzustellen, dass unsere Website und unsere Plattform ordnungsgemäß funktionieren, und um den sicheren und geschmeidigen Service zu bieten, den Sie von uns erwarten. Weitere Informationen darüber, wie und warum wir Cookies (auch nicht-essentielle Cookies) verwenden, finden Sie in unserer Cookie-Richtlinie.

Wir wissen, wie wichtig es ist, die von uns verarbeiteten personenbezogenen Daten zu schützen, und verpflichten uns, die weltweit geltenden Datenschutzbestimmungen einzuhalten und unsere Kunden bei der Einhaltung dieser Bestimmungen zu unterstützen. Wir tun dies, indem wir uns an den Anforderungen der EU-DSGVO und den bewährten Verfahren der Branche orientieren.

Klicken Sie auf den unten stehenden Link, um weitere Informationen zu erhalten.

Unser Datenschutzzusatz ist auf unseren Dienst zugeschnitten und auf die internationalen Vertragsbedürfnisse unserer Kunden ausgerichtet.

Sie enthält die Anforderungen der EU und des Vereinigten Königreichs an die Datenschutz-Grundverordnung (einschließlich Standardvertragsklauseln für internationale Übermittlungen) sowie zusätzliche Bestimmungen für das CCPA.

Wir arbeiten mit einer sorgfältig geprüften Auswahl von Dritten zusammen, die in unserem Auftrag personenbezogene Daten verarbeiten, um uns bei der Erbringung unserer Dienstleistungen zu unterstützen.

Klicken Sie auf den unten stehenden Link, um eine Liste unserer derzeitigen Unterauftragsverarbeiter zu erhalten.

Liste der Unterauftragsverarbeiter

Bei der Übermittlung personenbezogener Daten in Länder außerhalb des EWR/des Vereinigten Königreichs führen wir eine Folgenabschätzung durch und stellen sicher, dass angemessene Sicherheitsvorkehrungen getroffen werden, bevor wir dies tun.

Für weitere Informationen lesen Sie bitte unsere Seite über internationale Überweisungen.

Unser engagiertes Rechtsteam unterstützt unser Unternehmen dabei, die Bedürfnisse unserer Kunden zu erfüllen, indem es strategische Beratung in einer zunehmend komplexen, globalen und sich ständig verändernden Rechtslandschaft bietet.

Klicken Sie auf die nachstehenden Links, um unsere Nutzungsbedingungen für die Website Secure Code Warrior und die APIs aufzurufen.

Nutzungsbedingungen für die Website

Klicken Sie auf die nachstehenden Links, um unsere Abonnement- und Servicevereinbarungen für Kunden aufzurufen.

SCW SaaS Vereinbarung - Kunden

SCW SaaS-Vereinbarung - Wiederverkäufer

Klicken Sie auf die nachstehenden Links, um auf unsere Abonnement- und Service Level Agreements für Partner zuzugreifen.

Allgemeine Geschäftsbedingungen für die Registrierung von Partnergeschäften

Klicken Sie auf die nachstehenden Links, um Zugang zu anderen rechtlichen Dokumenten zu erhalten, die für Ihre Beziehung zu Secure Code Warrior relevant sein könnten.

Secure Code Warrior Sensei Lizenz T&Cs

Teilnahme an den SCW Devlympics T&Cs

W9 Steuerzahler-Identifikation