Bleiben Sie auf dem neuesten Stand der sicheren Kodierung.

Die Landschaft der Cyber-Bedrohungen verändert sich ständig, und es ist wichtiger denn je, der Entwicklung voraus zu sein. Mit einer Reihe von Videos, Blogs und praktischen Leitfäden zur sicheren Kodierung können wir Ihnen helfen, auf dem Laufenden zu bleiben und auf das Kommende vorbereitet zu sein.

Unsere neuesten Leitlinien zur sicheren Kodierung.

{

"dependencies": {

"foo": "1.0.0 - 2.9999.9999",

"bar": ">=1.0.2 <2.1.2"

}

}

Verwendung von Komponenten mit bekannten Sicherheitslücken

{

"dependencies": {

"foo": "1.0.0 - 2.9999.9999",

"bar": ">=1.0.2 <2.1.2"

}

}

Die meisten Anwendungen nutzen eine große Anzahl von Komponenten von Drittanbietern. Diese Komponenten bieten alles von der Protokollierung über die Schablonenerstellung bis hin zum Datenbankzugriff und mehr. Das macht die Entwicklung von Software viel einfacher und spart eine Menge Zeit. Aber sie werden auch von Menschen gemacht, was bedeutet, dass einige unweigerlich Schwachstellen enthalten. Lesen Sie den Leitfaden, um mehr darüber zu erfahren.

import mysql.connector

db = mysql.connector.connect

#Bad Practice. Vermeiden Sie dies! Dies ist nur zum Lernen.

(host="localhost", user="newuser", passwd="pass", db="sample")

cur = db.cursor()

name = raw_input('Enter Name: ')

cur.execute("SELECT * FROM sample_data WHERE Name = '%s';" % name) for row in cur.fetchall(): print(row)

db.close()

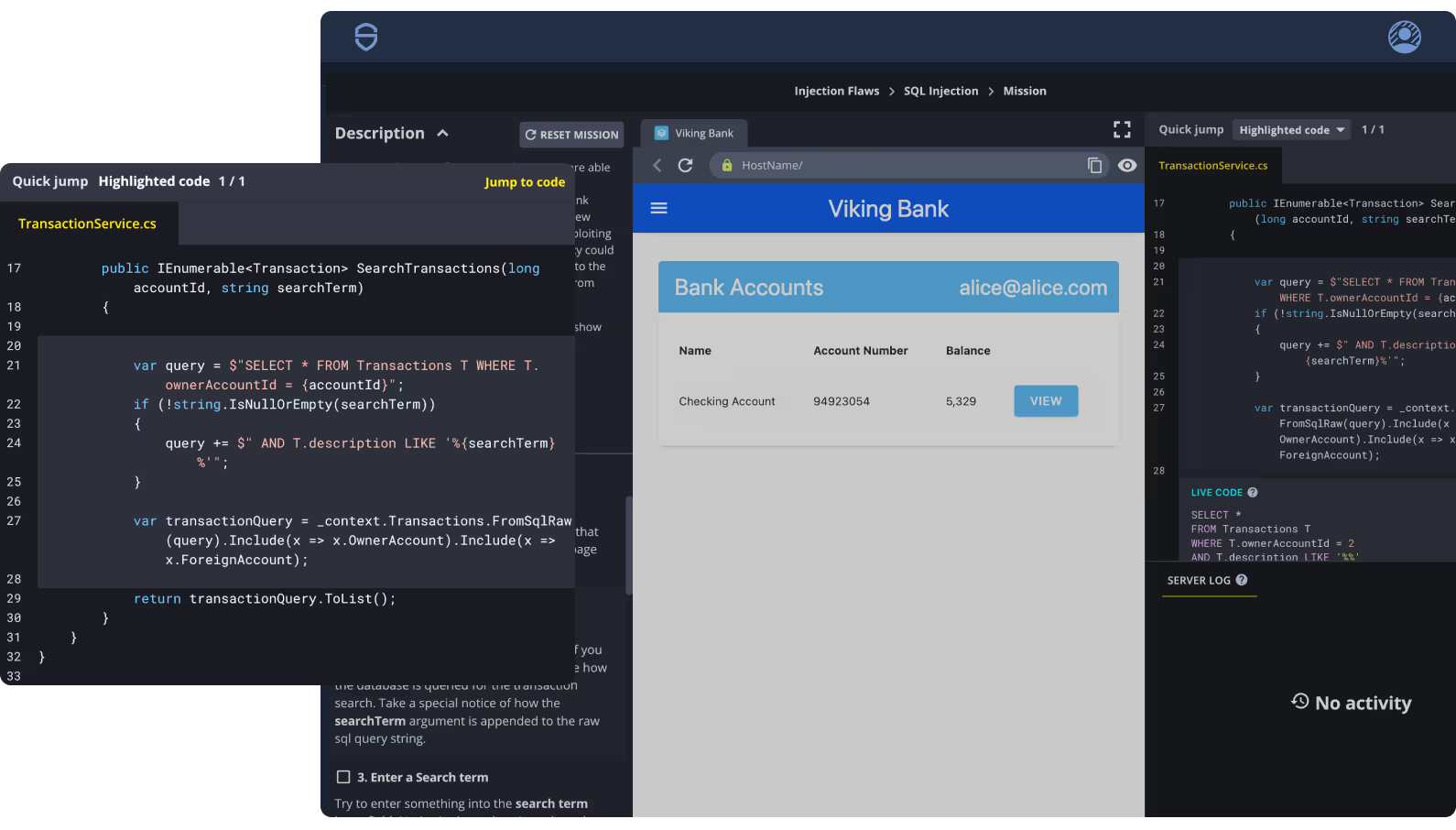

SQL-Einschleusung

import mysql.connector

db = mysql.connector.connect

#Bad Practice. Vermeiden Sie dies! Dies ist nur zum Lernen.

(host="localhost", user="newuser", passwd="pass", db="sample")

cur = db.cursor()

name = raw_input('Enter Name: ')

cur.execute("SELECT * FROM sample_data WHERE Name = '%s';" % name) for row in cur.fetchall(): print(row)

db.close()

SQL-Injection (SQLi) injiziert Code in SQL-Anweisungen, um wichtige Informationen aus einer Anwendung zu sammeln. Es handelt sich um eine Sicherheitslücke im Web. Es handelt sich um die häufigste Hacking-Technik, bei der die Datenbank manipuliert und wichtige Informationen aus ihr extrahiert werden.

ts

let url = request.params.url;

let response = http.get(url);

let render = response.render();

return render.export();

Server-seitige Anforderungsfälschung

ts

let url = request.params.url;

let response = http.get(url);

let render = response.render();

return render.export();

Server-Side Request Forgery-Schwachstellen treten auf, wenn ein Benutzer eine Anwendung dazu veranlassen kann, HTTP-Anfragen an eine vom Angreifer bestimmte Domäne zu stellen. Wenn eine Anwendung Zugriff auf private/interne Netzwerke hat, könnte ein Angreifer die Anwendung auch dazu bringen, Anfragen an interne Server zu stellen. In diesem Leitfaden werden wir uns dies anhand einiger Beispiele genauer ansehen, um besser zu verstehen, wie dies in der Praxis aussieht.

Viele Frameworks verfügen auch über eine Reihe von Endpunkten, die für die Überwachung der Anwendung aktiviert werden können, unabhängig davon, ob es sich um eine Produktions- oder Test-/Entwicklungsumgebung handelt. Dazu können gehören:

Metrics (Prometheus)

Logs

Umgebungsinformationen

Path/Url Mappings

Sicherheit Fehlkonfiguration

Viele Frameworks verfügen auch über eine Reihe von Endpunkten, die für die Überwachung der Anwendung aktiviert werden können, unabhängig davon, ob es sich um eine Produktions- oder Test-/Entwicklungsumgebung handelt. Dazu können gehören:

Metrics (Prometheus)

Logs

Umgebungsinformationen

Path/Url Mappings

Der Begriff "Sicherheitsfehlkonfiguration" ist eine Art Oberbegriff für allgemeine Schwachstellen, die nicht durch fehlerhaften Code, sondern durch die Konfigurationseinstellungen einer Anwendung verursacht werden. Es handelt sich um ein weitreichendes Thema, das stark von Faktoren wie Ihrem Technologie-Stack abhängig ist. Oft ist die Behebung dieser Probleme etwas scheinbar Einfaches, wie die Änderung einer Konfigurationsdatei oder sogar einer einzigen Codezeile, aber die Auswirkungen und Folgen dieser Schwachstellen können schwerwiegend sein. Lesen Sie unseren Leitfaden, um mehr über diese Schwachstelle und ihre Behebung zu erfahren.

Sichere Codierung in der Praxis missions.

Erkunden Sie unsere Bibliothek mit öffentlichen Übungen. Mit diesen SCW-Beispielen Missions können Sie unter Anleitung praktische Erfahrungen mit einigen offensiven sicheren Codierungspraktiken in einer realen Anwendungssimulation sammeln.