Was ist sichere Kodierung? Techniken, Standards und Ressourcen

Wenn Software-Schwachstellen als nachträgliche Überlegung oder als Hindernis für Innovationen behandelt werden, öffnen Unternehmen die Tür für Datenschutzverletzungen, Rufschädigung und kostspielige rechtliche Verpflichtungen. Cyberangriffe nutzen oft Schwachstellen im Code aus, die durch bessere Entwicklungspraktiken hätten verhindert werden können.

Sichere Kodierung begegnet diesen Herausforderungen, indem sie Sicherheitsprinzipien in jede Entwicklungsphase einbezieht. Anstatt nach der Entdeckung von Schwachstellen Korrekturen zu implementieren, schreiben Entwickler Code mit eingebauten Schutzmaßnahmen gegen gängige Bedrohungen wie Injektionsangriffe und Cross-Site-Scripting (XSS). Schauen wir uns genauer an, wie sichere Programmierung Ihrem Unternehmen dabei helfen kann, Risiken zu verringern, das Vertrauen der Benutzer zu schützen und gesetzliche Vorschriften einzuhalten - und das alles bei der Bereitstellung zuverlässiger, hochwertiger Software.

Was ist sichere Kodierung?

Sichere Kodierung ist der Grundsatz, beim Schreiben von Software bewährte Sicherheitsverfahren zu befolgen, um potenzielle Schwachstellen zu beseitigen. Anstatt die Sicherheit als separate Phase der Entwicklung zu behandeln, werden bei der sicheren Kodierung bewährte Schutzmaßnahmen von Anfang an integriert, um sicherzustellen, dass die Entwickler die Verantwortung für die Codesicherheit übernehmen und über die Fähigkeiten verfügen, sie wirksam anzuwenden.

Anerkannte Standards für sichere Kodierung, die von Organisationen wie dem Open Worldwide Application Security Project (OWASP) oder der CERT-Abteilung des Software Engineering Institute entwickelt wurden, können Entwicklern als Orientierungshilfe dienen, um häufige Fallstricke zu vermeiden, die Angreifer ausnutzen. Der kontinuierliche Aufbau grundlegender, praktischer Fähigkeiten zur sicheren Programmierung, um diese Strategien sicher in bestehende Arbeitsabläufe zu implementieren, ist ein unverzichtbares Element in der heutigen Cybersicherheitslandschaft. So kann beispielsweise die Validierung möglichst vieler Benutzereingaben SQL-Injection-Angriffe verhindern, während die Verschlüsselung von Ausgaben dazu beiträgt, XSS zu verhindern. Diese und andere sichere Kodierungspraktiken verringern das Risiko von Sicherheitsverletzungen und führen zu widerstandsfähigeren Anwendungen, die den sich entwickelnden Cyber-Bedrohungen standhalten können.

Warum ist sichere Kodierung so wichtig?

Sichere Kodierung ist wichtig, weil viele erfolgreiche Cyberangriffe Schwachstellen ausnutzen, die während der Entwicklung hätten verhindert werden können. Wenn Sie von Anfang an auf sichere Praktiken setzen, verringern Sie die Wahrscheinlichkeit, dass Schwachstellen eingeführt werden, die Angreifer nutzen können, um Daten zu kompromittieren oder den Betrieb zu stören. Durch die Integration von Sicherheitsaspekten in jede Phase des Softwareentwicklungszyklus (SDLC) wird sichergestellt, dass jede Funktion, jedes Update und jede Integration mit Blick auf den Schutz konzipiert wird.

Die proaktive Behebung von Risiken während der Entwicklung ist weitaus weniger kostspielig als die Behebung nach der Bereitstellung, bei der Notpatches, Ausfallzeiten und Ressourcen für die Reaktion auf Vorfälle erforderlich sein können. Auch die Einhaltung von Datenschutzbestimmungen wird dadurch verbessert, da potenzielle Geldstrafen und rechtliche Herausforderungen umgangen werden. Sichere Kodierungspraktiken fördern auch das Vertrauen der Verbraucher in Ihr Unternehmen und machen starke Sicherheit zu einem Teil Ihres Markenrufs.

Häufige Sicherheitslücken im Code

Sichere Kodierung zielt darauf ab, die häufigsten und gefährlichsten Schwachstellen zu verhindern, die Angreifer ausnutzen, sowie neue Bedrohungsvektoren, wie z. B. solche, die mit der Verwendung von KI-Kodierungstools einhergehen. Im Folgenden finden Sie einen Überblick über verschiedene häufige Schwachstellen, den Schaden, den sie verursachen können, und wie sichere Kodierung dazu beitragen kann, sie zu entschärfen.

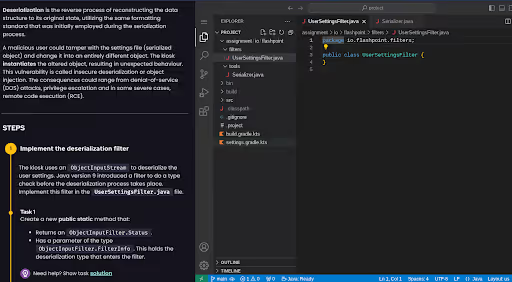

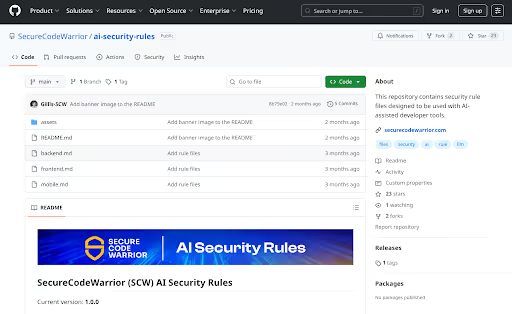

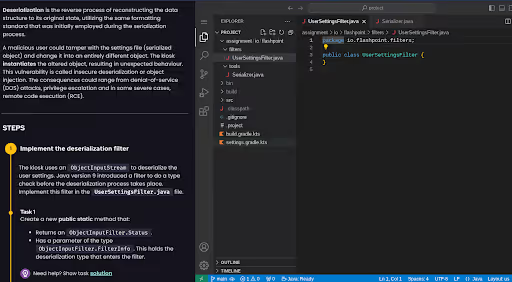

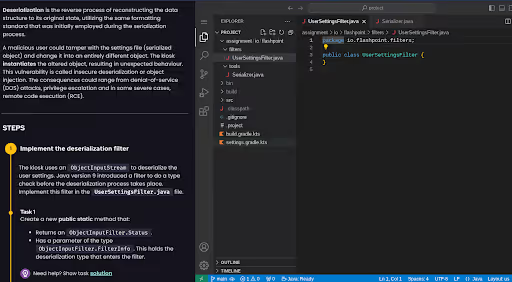

Fehler bei der Deserialisierung

Deserialisierungsfehler treten auf, wenn eine Anwendung Daten aus externen Quellen ohne ordnungsgemäße Validierung annimmt und verarbeitet. Bei der Serialisierung werden Objekte in ein Format konvertiert, das gespeichert oder übertragen werden kann, während bei der Deserialisierung diese Objekte zur Verwendung rekonstruiert werden. Die Auswirkungen eines Deserialisierungsfehlers können schwerwiegend sein und zur Ausführung von beliebigem Code oder zur Eskalation von Privilegien führen. Sichere Kodierung behebt dieses Problem, indem sie sicherstellt, dass nur vertrauenswürdige, validierte Daten deserialisiert werden, und indem sie die native Deserialisierung von nicht vertrauenswürdigen Eingaben nach Möglichkeit vollständig vermeidet.

Injektionsangriffe

Injektionsangriffe treten auf, wenn ein Angreifer Eingaben macht, die von der Anwendung als Teil eines Befehls oder einer Abfrage interpretiert werden. Die bekannteste Form ist die SQL-Injektion, bei der bösartige SQL-Anweisungen in Abfragen eingefügt werden, um auf Datenbankinhalte zuzugreifen oder diese zu verändern. Andere Arten sind Befehlsinjektionen, bei denen Angreifer beliebige Befehle ausführen, und LDAP-Injektionen (Lightweight Directory Access Protocol) Die Folgen von Injektionsangriffen sind vielfältig und reichen von unberechtigtem Datenzugriff und -löschung bis hin zur vollständigen Kompromittierung des Systems. Datenbanken mit sensiblen persönlichen, finanziellen oder geschützten Informationen sind ein bevorzugtes Ziel. Sichere Kodierung hilft, Injektionsschwachstellen zu verhindern, indem parametrisierte Abfragen oder vorbereitete Anweisungen verwendet werden, nicht vertrauenswürdige Daten vor der Verarbeitung geschützt werden und eine strenge Eingabevalidierung erzwungen wird. Diese und andere sichere Kodierungspraktiken können Angreifer davon abhalten, das beabsichtigte Verhalten der Anwendung zu ändern.

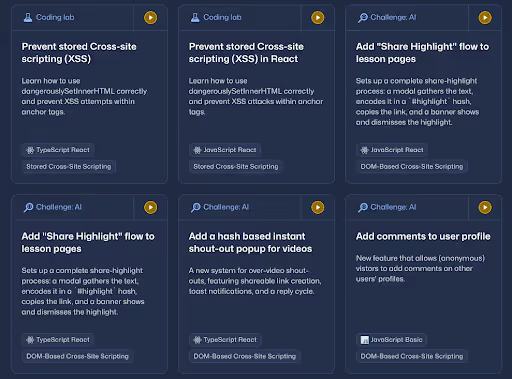

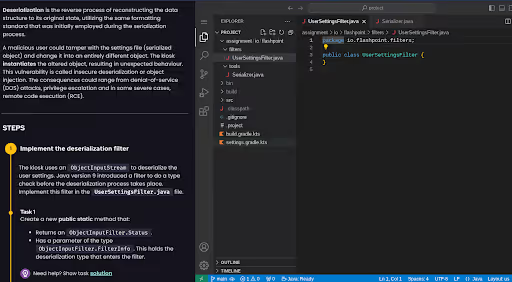

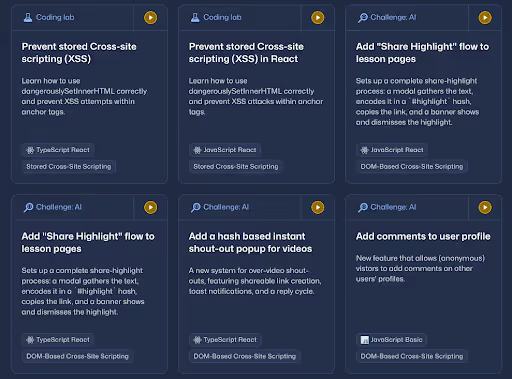

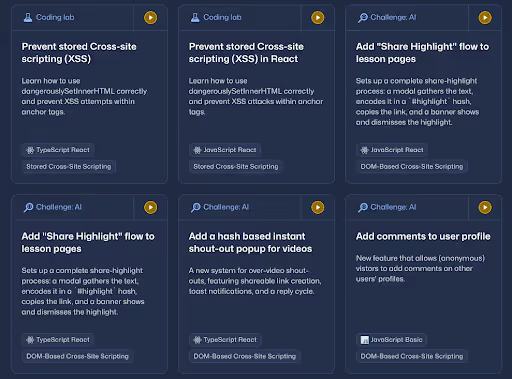

Cross-Site-Scripting (XSS)

Cross-Site-Scripting (XSS) ist eine Form des Injektionsangriffs, der auf Webanwendungen abzielt, indem bösartige Skripte in Seiten eingefügt werden, die von anderen Benutzern aufgerufen werden. Dies geschieht in der Regel, wenn eine Anwendung nicht überprüfte Benutzereingaben in ihre Ausgabe einfügt. Wenn der Browser eines anderen Benutzers die Seite aufruft, wird das bösartige Skript ausgeführt, das möglicherweise Cookies stiehlt, Tastatureingaben erfasst oder den Benutzer auf bösartige Websites umleitet.

Zu den Auswirkungen von XSS können Session Hijacking und Identitätsdiebstahl gehören. Für Unternehmen untergräbt dies das Kundenvertrauen und kann zu rechtlichen Konsequenzen führen, wenn sensible Daten gefährdet sind. Sichere Kodierung geht gegen XSS vor, indem alle vom Benutzer bereitgestellten Eingaben vor der Anzeige bereinigt und verschlüsselt werden, Frameworks verwendet werden, die die Ausgabe automatisch unterdrücken, und eine Inhaltssicherheitsrichtlinie (CSP) implementiert wird, um zu begrenzen, welche Skripte ausgeführt werden können.

Zugangskontrolle

Schwachstellen in der Zugriffskontrolle treten auf, wenn Regeln darüber, was Benutzer sehen oder tun können, nicht ordnungsgemäß definiert oder durchgesetzt werden. Eine unzureichende Zugriffskontrolle ermöglicht es Angreifern, die vorgesehenen Einschränkungen der Benutzerrolle zu umgehen und möglicherweise sensible Daten zu lesen, Datensätze zu ändern oder Aktionen durchzuführen, die nur für privilegierte Benutzer vorgesehen sind.

Probleme bei der Zugriffskontrolle stellen eine große Herausforderung dar, und insbesondere KI-Codierungstools haben sich schwer getan, diese Schwachstelle wirksam zu beheben, was die Notwendigkeit von Fähigkeiten und Bewusstsein der Entwickler unterstreicht. Die Auswirkungen einer lückenhaften Zugriffskontrolle sind erheblich. Wenn ein Angreifer beispielsweise auf Funktionen zugreifen kann, die nur für Administratoren zugänglich sind, könnte er Sicherheitseinstellungen deaktivieren, private Informationen ausspähen oder sich für andere Benutzer ausgeben.

Sichere Kodierungspraktiken wirken diesen Risiken entgegen, indem sie serverseitige Autorisierungsprüfungen für jede Anfrage erzwingen, das Prinzip der geringsten Privilegien befolgen und das alleinige Vertrauen auf Unklarheit (wie das Verbergen von Links) als Sicherheitsmaßnahme vermeiden. Darüber hinaus tragen strenge Zugriffskontrolltests dazu bei, dass diese Schutzmaßnahmen auch auf lange Sicht Bestand haben.

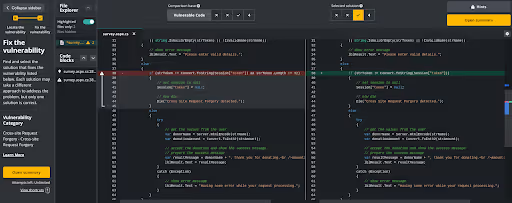

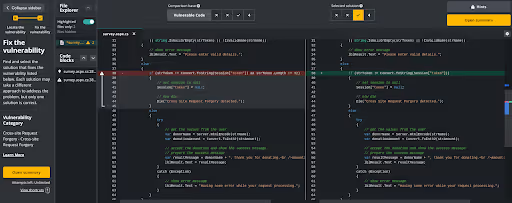

Cross-Site Request Forgery (CSRF)

Cross-Site-Request-Forgery (CSRF)-Angriffe zwingen einen Benutzer dazu, eine unerwünschte Aktion auf einer anderen Website durchzuführen, auf der er authentifiziert ist. Dies kann die Überweisung von Geldbeträgen, die Änderung einer E-Mail-Adresse oder die Änderung von Kontoeinstellungen sein. Der Angriff funktioniert, weil der Browser automatisch gültige Authentifizierungstoken wie Cookies in die gefälschte Anfrage einfügt.

Sichere Kodierung schützt vor CSRF, indem Anti-CSRF-Tokens implementiert werden, die für jede Benutzersitzung eindeutig sind und bei jeder zustandsändernden Anfrage validiert werden. Zu den weiteren Schutzmaßnahmen gehören die Forderung nach einer erneuten Authentifizierung für kritische Aktionen und das Setzen des SameSite-Attributs für Cookies, um zu verhindern, dass diese mit seitenübergreifenden Anfragen gesendet werden. Durch die Einbindung dieser Schutzmaßnahmen in den Entwicklungszyklus können Sie die Wahrscheinlichkeit erhöhen, dass Ihr System nur legitime, beabsichtigte Aktionen verarbeitet.

Unsichere Authentifizierung

Eine unsichere Authentifizierung liegt vor, wenn der Prozess zur Überprüfung der Identität eines Benutzers schwach, vorhersehbar oder anderweitig mangelhaft ist. Dies kann durch schlechte Kennwortrichtlinien, unsichere Speicherung von Anmeldeinformationen oder fehlende Multi-Faktor-Authentifizierung (MFA) verursacht werden. Angreifer können diese Schwachstellen durch eine Vielzahl von Methoden ausnutzen, darunter Brute-Force-Angriffe, das Ausfüllen von Anmeldedaten oder das Abfangen unverschlüsselter Anmeldedaten während der Übertragung. Die Auswirkungen einer unsicheren Authentifizierung sind gravierend, da Angreifer dadurch direkten Zugriff auf Benutzerkonten, administrative Kontrollen und sensible Daten erhalten können. Sind sie erst einmal drin, können sie Systeme weiter kompromittieren oder sich mit wertvollen Informationen davonmachen.

Sichere Kodierung behebt diese Schwachstelle, indem sie strenge Kennwortanforderungen durchsetzt, gespeicherte Anmeldedaten mit Hashing und Salting versieht, sichere Protokolle wie HTTPS für den gesamten Authentifizierungsaustausch verwendet und MFA integriert, um eine zusätzliche Verifizierungsebene zu schaffen. Die Entwickler sollten außerdem Anmeldemechanismen entwerfen, um Fehlversuche zu begrenzen und verdächtige Aktivitäten frühzeitig zu erkennen, damit die Authentifizierungssysteme als starke Verteidigungslinie und nicht als Schwachstelle fungieren.

6 Praktiken zur sicheren Kodierung

Die Entwicklung sicherer Software erfordert mehr als nur das Wissen um bestehende Bedrohungen. Es erfordert das Erlernen und Einbeziehen bewährter sicherer Codierungspraktiken und -muster. Die folgenden Techniken bieten Entwicklern umsetzbare Schritte, um Sicherheit zu einem integralen Bestandteil eines jeden Projekts zu machen.

1. Implementierung der Benutzerzugangskontrolle

Wie bereits erwähnt, bedeutet Benutzerzugriffskontrolle die Definition und Durchsetzung von Berechtigungen für jede Benutzerrolle in Ihrem System. Eine strenge Zugriffskontrolle verhindert, dass unbefugte Benutzer sensible Daten einsehen, Datensätze ändern oder administrative Aktionen durchführen können. Sie begrenzt auch den Schaden, wenn ein Benutzerkonto kompromittiert wird, da ein Angreifer nur über die Berechtigungen dieses Kontos verfügt.

Eine wirksame Benutzerzugriffskontrolle erfordert eine solide Authentifizierung zur Überprüfung der Identität, gefolgt von Autorisierungsprüfungen, um zu bestätigen, dass der authentifizierte Benutzer die Berechtigung hat, die angeforderte Aktion durchzuführen. Sie sollten Ihre Zugriffskontrollpraktiken regelmäßig überprüfen, um das Prinzip der geringsten Privilegien zu berücksichtigen, d. h. den Benutzern nur den für ihre Arbeit erforderlichen Mindestzugriff zu gewähren. Die Zugriffskontrolle stützt sich auch auf eine regelmäßige Überwachung, um die Richtlinien und Benutzer im System auf dem neuesten Stand zu halten, sowie auf Audits, die jede ungewöhnliche Aktivität schnell aufzeigen.

2. Daten validieren und bereinigen

Die Validierung und Bereinigung von Daten umfasst die Überprüfung aller eingehenden Eingaben, um sicherzustellen, dass sie den erwarteten Formaten, Typen und Mustern entsprechen, bevor sie verarbeitet werden, und die anschließende Bereinigung der Daten, um potenziell gefährliche Inhalte zu entfernen. Diese Praktiken sollten für eingehende Daten aus jeder externen Quelle gelten, da selbst vertrauenswürdige Quellen kompromittiert werden können, weshalb jede Eingabe bis zur Überprüfung als nicht vertrauenswürdig behandelt werden sollte. Indem Sie Validierung und Bereinigung in den Entwicklungsprozess einbauen, machen Sie Ihre Anwendung widerstandsfähig gegen gängige Bedrohungen wie Injektionsangriffe.

3. Schreiben in einer modernen Sprache

Bei der sicheren Kodierung geht es nicht nur darum, wie Sie Ihren Code schreiben. Es geht auch darum, Werkzeuge und Umgebungen zu wählen, die es einfacher machen, Sicherheitslücken von vornherein zu vermeiden. Auch wenn die vollständige Umstellung auf eine moderne Sprache für viele Unternehmen keine realistische oder effiziente Option ist, kann die Verwendung einer modernen Programmiersprache - und die Verwendung der neuesten Version aller von Ihnen gewählten Sprachen - die Software-Sicherheit verbessern. Moderne Sprachen und Frameworks bieten in der Regel eine bessere Speichersicherheit, eine stärkere Typüberprüfung und einen eingebauten Schutz gegen häufige Sicherheitslücken. So sind beispielsweise Sprachen wie Rust und Go auf Sicherheit ausgelegt und verhindern Probleme wie Pufferüberläufe, für die ältere Sprachen anfälliger sind.

Etablierte Sprachen wie Java oder Python lassen sich nur schwer modernisieren und absichern, aber wenn Sie mit den neuesten Versionen Schritt halten, haben Sie Zugang zu den neuesten Sicherheitsfunktionen und Leistungsverbesserungen. Viele Updates beheben bekannte Sicherheitslücken, verwerfen unsichere Funktionen und bieten sicherere Standardeinstellungen.

4. Code-Verschleierung praktizieren

Bei der Codeverschleierung wird Ihr Quellcode oder kompilierter Code für Angreifer schwieriger zu verstehen, zurückzuentwickeln oder zu manipulieren. Sie ersetzt zwar nicht andere Sicherheitsmaßnahmen, fügt aber eine weitere Verteidigungsebene hinzu, indem sie die Logik der Anwendung und sensible Routinen vor neugierigen Augen verbirgt. Die Verschleierung kann Techniken wie die Umbenennung von Variablen und Funktionen in bedeutungslose Bezeichner oder die Umstrukturierung des Codes in einer Weise umfassen, die es schwieriger macht, ihm zu folgen.

Ziel ist es, die Kosten und den Aufwand für einen Angreifer zu erhöhen, um Schwachstellen zu finden und auszunutzen. Bei der sicheren Kodierung arbeitet die Verschleierung mit anderen strengen Sicherheitsverfahren zusammen, um Ihre Anwendung zu einem weniger attraktiven Ziel zu machen.

5. Scannen und überwachen Sie Ihren Code

Zu den Praktiken der sicheren Kodierung gehört auch das aktive Scannen und Überwachen Ihres Codes. Tools für die statische Anwendungssicherheitsprüfung (SAST) analysieren Ihren Quellcode vor der Bereitstellung auf bekannte Schwachstellen, während Tools für die dynamische Anwendungssicherheitsprüfung (DAST) laufende Anwendungen in Echtzeit auf ausnutzbare Schwachstellen testen. Die Kombination beider Ansätze hilft Ihnen, Probleme frühzeitig und kontinuierlich zu erkennen.

Über das Scannen während der Entwicklung hinaus ist es wichtig, eine laufende Überwachung in der Produktion zu implementieren. Dazu gehören die Einrichtung von Warnmeldungen für ungewöhnliche Aktivitäten, die Protokollierung von Sicherheitsereignissen und der Einsatz von RASP-Tools (Runtime Application Self-Protection) zur Erkennung und Abwehr von Angriffen in Echtzeit. Durch regelmäßiges Scannen und Überwachen wird sichergestellt, dass Sie selbst dann, wenn Ihnen während der Entwicklung Schwachstellen unterlaufen, die Möglichkeit haben, diese schnell zu beheben, bevor größerer Schaden entsteht.

6. Dokumentieren und Umsetzen von Standards für sichere Kodierung

Die Dokumentation von Standards für die sichere Codierung besteht in der Erstellung klarer Richtlinien, die festlegen, wie Ihr Team sicheren, wartbaren und konformen Code schreibt. Diese Standards sollten Themen wie Eingabevalidierung, Fehlerbehandlung, Verschlüsselungspraktiken und Sitzungsverwaltung sowie die Behebung allgemeiner Schwachstellen in Ihrem Tech-Stack abdecken.

Mit diesen Standards wird sichergestellt, dass alle Entwickler, vom Junior-Ingenieur bis zum Senior-Architekten, die gleichen Sicherheitsgrundsätze befolgen. In Verbindung mit Schulungen und regelmäßigen Aktualisierungen werden diese Standards zu einer lebendigen Ressource, die Ihren Entwicklungsprozess mit den neuesten Sicherheitsanforderungen in Einklang bringt.

Sichere Kodierungsstandards und Rahmenwerke

Wenn Sie Hilfe bei der Erstellung Ihrer eigenen Kodierungsstandards suchen, können Sie sich an den unten aufgeführten Richtlinien orientieren. Sie decken eine Reihe von Praktiken ab, die häufige Schwachstellen abdecken und helfen Ihnen dabei, Ihre Kodierungsbemühungen mit den besten Praktiken der Branche in Einklang zu bringen.

OWASP-Praktiken für sichere Kodierung

OWASP ist eine der anerkanntesten Quellen für Entwickler, die Sicherheit von Anfang bis Ende in ihren Code einbauen wollen. Sie erstellt wichtige Ressourcen zur sicheren Programmierung wie den OWASP Developer Guide und die OWASP Top 10. Der Ansatz von OWASP ist in hohem Maße umsetzbar und bietet Checklisten und Codierungstipps, die Entwickler während der Entwicklung anwenden können.

Die Einhaltung der OWASP-Richtlinien ist für die Teams von Vorteil, da sie eine gemeinsame Grundlage für die sichere Kodierung in allen Projekten schaffen. Da OWASP regelmäßig aktualisiert wird, um neue Bedrohungsvektoren und Angriffstechniken zu berücksichtigen, können Unternehmen die Richtlinien nutzen, um aufkommenden Risiken einen Schritt voraus zu sein. Indem Sie die OWASP-Prinzipien in Ihre Arbeitsabläufe integrieren, verbessern Sie die Codequalität, verringern Schwachstellen und richten sich nach allgemein anerkannten Branchenrichtlinien.

NIST Rahmenwerk für sichere Softwareentwicklung

Das National Institute of Standards and Technology (NIST) veröffentlicht neben umfassenderen Rahmenwerken zur Cybersicherheit auch umfassende Leitlinien zur sicheren Kodierung. Das NIST Secure Software Development Framework (SSDF ) bietet nicht nur Informationen zu allgemeinen Praktiken für die sichere Softwareentwicklung, sondern auch ein gemeinsames Vokabular, das die Kommunikation zu wichtigen Fragen zwischen den Teams in Ihrem Unternehmen verbessert. Es konzentriert sich eher auf Ergebnisse als auf spezifische Techniken und eignet sich daher am besten als Ergänzung zu anderen Standards wie OWASP oder den SEI CERT Coding Standards.

SEI CERT-Codierungsstandards

Die von der CERT-Abteilung des Software Engineering Institute (SEI) entwickelten SEI CERT Coding Standards konzentrieren sich auf die Vermeidung von Sicherheitslücken in bestimmten Programmiersprachen, darunter C, C++, Java und Perl. Jeder sprachspezifische Standard enthält sichere Codierungsregeln, detaillierte Erklärungen und Beispiele für konformen und nicht konformen Code. Da die CERT-Codierungsstandards auf die Feinheiten und Eigenheiten bestimmter Programmiersprachen eingehen, sind sie für Entwickler, die in diesen Umgebungen arbeiten, äußerst wertvoll und umsetzbar.

Lebenszyklus der Microsoft-Sicherheitsentwicklung

Der Security Development Lifecycle (SDL) von Microsoft ist eine Reihe von Praktiken, die darauf abzielen, Sicherheit zu einem integralen Bestandteil des Softwareentwicklungsprozesses zu machen. Er enthält Empfehlungen zu 10 wichtigen Themen, darunter die Modellierung von Bedrohungen, Sicherheitsschulungen für Entwickler und die Sicherung der Software-Lieferkette. Microsoft verwendet diesen Ansatz selbst, so dass Unternehmen von einem getesteten Prozess profitieren, der Entwickler, Tester und Sicherheitsteams aufeinander abstimmt.

ISO/IEC 27001

ISO/IEC 27001 ist vor allem als Norm für Informationssicherheits-Managementsysteme (ISMS) bekannt, hat aber auch starke Auswirkungen auf die sichere Kodierung. Sie konzentriert sich zwar auf die Einrichtung eines organisationsweiten ISMS, enthält aber auch Grundsätze zur sicheren Kodierung. Diese Empfehlungen bieten einen Leitfaden, an dem sich Unternehmen orientieren können, wenn sie sichere Kodierungsverfahren einführen wollen.

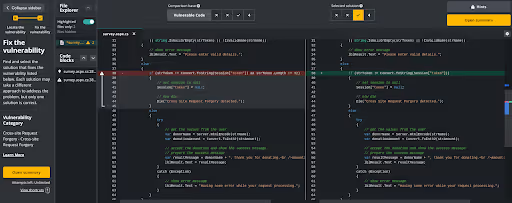

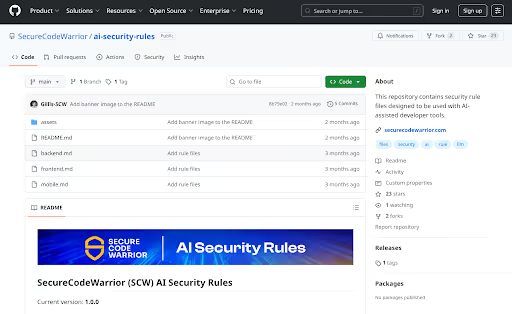

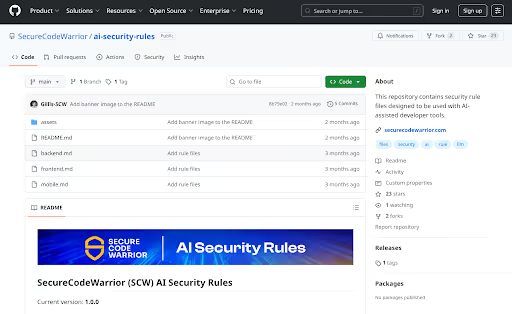

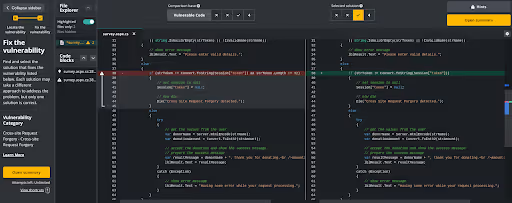

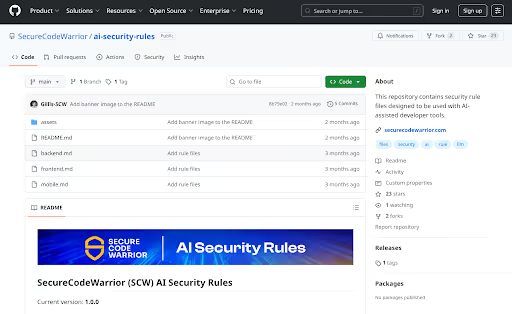

AI-Sicherheitsregeln

KI-Codierungstools sind praktischer denn je, aber sie können mehr schaden als nützen, wenn ihre Verwendung nicht zu sicherem, präzisem Code führt. Die KI-Sicherheitsregeln von Secure Code Warrior- die ersten ihrer Art - bieten einen Leitfaden für sichere Kodierungsverfahren, die mit KI-Tools wie GitHub Copilot, Cline, Cursor und Windsurf verwendet werden können. Diese Regeln halten Ihre KI-Codierassistenten auf Kurs und setzen Leitplanken, die das Risiko von unsicherem Code minimieren.

Lernen Sie, wie Sie von Anfang an sicheren Code erstellen

Sichere Kodierung ist mehr als nur eine technische Anforderung - sie ist ein entscheidender Geschäftsvorteil. Wenn Ihr Team von Anfang an sicheren Code schreibt, verhindern Sie kostspielige Schwachstellen, verringern das Risiko von Datenschutzverletzungen und liefern Software, der Ihre Kunden vertrauen können. Die Beherrschung sicherer Codierungspraktiken kann jedoch ohne strukturierte Anleitung eine besondere Herausforderung darstellen. Entwickler benötigen praktische Übungen, aktuelles Wissen über sich entwickelnde Bedrohungen und eine Möglichkeit, die Sicherheitsprinzipien in jeder Codezeile sicher anzuwenden.

Die ISO 27001-zertifizierte und SOC 2-konforme agile learning platform von Secure Code Warriorbietet Ihrem Team genau das. Mit Schulungen zu sprachspezifischen Best Practices für die Sicherheit, realistischen Programmierherausforderungen und Inhalten, die für eine Vielzahl von Rollen kuratiert wurden, verwandelt sie Sicherheit von einem nachträglichen Gedanken in einen natürlichen Teil des Entwicklungsprozesses. Entwickler erwerben die Fähigkeit, Schwachstellen frühzeitig zu erkennen und zu beheben, sich an Industriestandards zu orientieren und die volle Verantwortung für die Codesicherheit während des gesamten Lebenszyklus der Softwareentwicklung zu übernehmen. Es überrascht nicht, dass Unternehmen, die Secure Code Warrior einsetzen, die Zahl der Software-Schwachstellen um 53 % senken, Kosteneinsparungen von bis zu 14 Millionen US-Dollar erzielen und feststellen, dass 92 % ihrer Entwickler zusätzliche Schulungen wünschen.

Wenn Sie sehen möchten, wie Ihr Team vom ersten Tag an sichereren, stabileren Code schreiben kann, buchen Sie noch heute eine Secure Code Warrior .

Erfahren Sie, was sichere Kodierung wirklich bedeutet und wie sichere Kodierungspraktiken sowohl Schwachstellen als auch sicherheitsbezogene Kosten in Ihrem Unternehmen reduzieren können.

Secure Code Warrior macht sicheres Programmieren zu einer positiven und fesselnden Erfahrung für Entwickler, die ihre Fähigkeiten ausbauen. Wir leiten jeden Programmierer auf seinem bevorzugten Lernpfad an, damit sicherheitskompetente Entwickler zu den täglichen Superhelden unserer vernetzten Welt werden.

Secure Code Warrior ist für Ihr Unternehmen da, um Sie dabei zu unterstützen, Ihren Code über den gesamten Lebenszyklus der Softwareentwicklung hinweg zu sichern und eine Kultur zu schaffen, in der Cybersicherheit an erster Stelle steht. Ganz gleich, ob Sie AppSec-Manager, Entwickler, CISO oder ein anderer Sicherheitsverantwortlicher sind, wir können Ihrem Unternehmen helfen, die mit unsicherem Code verbundenen Risiken zu reduzieren.

Demo buchenSecure Code Warrior macht sicheres Programmieren zu einer positiven und fesselnden Erfahrung für Entwickler, die ihre Fähigkeiten ausbauen. Wir leiten jeden Programmierer auf seinem bevorzugten Lernpfad an, damit sicherheitskompetente Entwickler zu den täglichen Superhelden unserer vernetzten Welt werden.

Dieser Artikel wurde verfasst von Secure Code Warrior Das Team von Branchenexperten hat es sich zur Aufgabe gemacht, Entwicklern das Wissen und die Fähigkeiten zu vermitteln, die sie brauchen, um von Anfang an sichere Software zu entwickeln. Dabei stützen wir uns auf umfassendes Fachwissen zu sicheren Codierungspraktiken, Branchentrends und Erkenntnissen aus der Praxis.

Wenn Software-Schwachstellen als nachträgliche Überlegung oder als Hindernis für Innovationen behandelt werden, öffnen Unternehmen die Tür für Datenschutzverletzungen, Rufschädigung und kostspielige rechtliche Verpflichtungen. Cyberangriffe nutzen oft Schwachstellen im Code aus, die durch bessere Entwicklungspraktiken hätten verhindert werden können.

Sichere Kodierung begegnet diesen Herausforderungen, indem sie Sicherheitsprinzipien in jede Entwicklungsphase einbezieht. Anstatt nach der Entdeckung von Schwachstellen Korrekturen zu implementieren, schreiben Entwickler Code mit eingebauten Schutzmaßnahmen gegen gängige Bedrohungen wie Injektionsangriffe und Cross-Site-Scripting (XSS). Schauen wir uns genauer an, wie sichere Programmierung Ihrem Unternehmen dabei helfen kann, Risiken zu verringern, das Vertrauen der Benutzer zu schützen und gesetzliche Vorschriften einzuhalten - und das alles bei der Bereitstellung zuverlässiger, hochwertiger Software.

Was ist sichere Kodierung?

Sichere Kodierung ist der Grundsatz, beim Schreiben von Software bewährte Sicherheitsverfahren zu befolgen, um potenzielle Schwachstellen zu beseitigen. Anstatt die Sicherheit als separate Phase der Entwicklung zu behandeln, werden bei der sicheren Kodierung bewährte Schutzmaßnahmen von Anfang an integriert, um sicherzustellen, dass die Entwickler die Verantwortung für die Codesicherheit übernehmen und über die Fähigkeiten verfügen, sie wirksam anzuwenden.

Anerkannte Standards für sichere Kodierung, die von Organisationen wie dem Open Worldwide Application Security Project (OWASP) oder der CERT-Abteilung des Software Engineering Institute entwickelt wurden, können Entwicklern als Orientierungshilfe dienen, um häufige Fallstricke zu vermeiden, die Angreifer ausnutzen. Der kontinuierliche Aufbau grundlegender, praktischer Fähigkeiten zur sicheren Programmierung, um diese Strategien sicher in bestehende Arbeitsabläufe zu implementieren, ist ein unverzichtbares Element in der heutigen Cybersicherheitslandschaft. So kann beispielsweise die Validierung möglichst vieler Benutzereingaben SQL-Injection-Angriffe verhindern, während die Verschlüsselung von Ausgaben dazu beiträgt, XSS zu verhindern. Diese und andere sichere Kodierungspraktiken verringern das Risiko von Sicherheitsverletzungen und führen zu widerstandsfähigeren Anwendungen, die den sich entwickelnden Cyber-Bedrohungen standhalten können.

Warum ist sichere Kodierung so wichtig?

Sichere Kodierung ist wichtig, weil viele erfolgreiche Cyberangriffe Schwachstellen ausnutzen, die während der Entwicklung hätten verhindert werden können. Wenn Sie von Anfang an auf sichere Praktiken setzen, verringern Sie die Wahrscheinlichkeit, dass Schwachstellen eingeführt werden, die Angreifer nutzen können, um Daten zu kompromittieren oder den Betrieb zu stören. Durch die Integration von Sicherheitsaspekten in jede Phase des Softwareentwicklungszyklus (SDLC) wird sichergestellt, dass jede Funktion, jedes Update und jede Integration mit Blick auf den Schutz konzipiert wird.

Die proaktive Behebung von Risiken während der Entwicklung ist weitaus weniger kostspielig als die Behebung nach der Bereitstellung, bei der Notpatches, Ausfallzeiten und Ressourcen für die Reaktion auf Vorfälle erforderlich sein können. Auch die Einhaltung von Datenschutzbestimmungen wird dadurch verbessert, da potenzielle Geldstrafen und rechtliche Herausforderungen umgangen werden. Sichere Kodierungspraktiken fördern auch das Vertrauen der Verbraucher in Ihr Unternehmen und machen starke Sicherheit zu einem Teil Ihres Markenrufs.

Häufige Sicherheitslücken im Code

Sichere Kodierung zielt darauf ab, die häufigsten und gefährlichsten Schwachstellen zu verhindern, die Angreifer ausnutzen, sowie neue Bedrohungsvektoren, wie z. B. solche, die mit der Verwendung von KI-Kodierungstools einhergehen. Im Folgenden finden Sie einen Überblick über verschiedene häufige Schwachstellen, den Schaden, den sie verursachen können, und wie sichere Kodierung dazu beitragen kann, sie zu entschärfen.

Fehler bei der Deserialisierung

Deserialisierungsfehler treten auf, wenn eine Anwendung Daten aus externen Quellen ohne ordnungsgemäße Validierung annimmt und verarbeitet. Bei der Serialisierung werden Objekte in ein Format konvertiert, das gespeichert oder übertragen werden kann, während bei der Deserialisierung diese Objekte zur Verwendung rekonstruiert werden. Die Auswirkungen eines Deserialisierungsfehlers können schwerwiegend sein und zur Ausführung von beliebigem Code oder zur Eskalation von Privilegien führen. Sichere Kodierung behebt dieses Problem, indem sie sicherstellt, dass nur vertrauenswürdige, validierte Daten deserialisiert werden, und indem sie die native Deserialisierung von nicht vertrauenswürdigen Eingaben nach Möglichkeit vollständig vermeidet.

Injektionsangriffe

Injektionsangriffe treten auf, wenn ein Angreifer Eingaben macht, die von der Anwendung als Teil eines Befehls oder einer Abfrage interpretiert werden. Die bekannteste Form ist die SQL-Injektion, bei der bösartige SQL-Anweisungen in Abfragen eingefügt werden, um auf Datenbankinhalte zuzugreifen oder diese zu verändern. Andere Arten sind Befehlsinjektionen, bei denen Angreifer beliebige Befehle ausführen, und LDAP-Injektionen (Lightweight Directory Access Protocol) Die Folgen von Injektionsangriffen sind vielfältig und reichen von unberechtigtem Datenzugriff und -löschung bis hin zur vollständigen Kompromittierung des Systems. Datenbanken mit sensiblen persönlichen, finanziellen oder geschützten Informationen sind ein bevorzugtes Ziel. Sichere Kodierung hilft, Injektionsschwachstellen zu verhindern, indem parametrisierte Abfragen oder vorbereitete Anweisungen verwendet werden, nicht vertrauenswürdige Daten vor der Verarbeitung geschützt werden und eine strenge Eingabevalidierung erzwungen wird. Diese und andere sichere Kodierungspraktiken können Angreifer davon abhalten, das beabsichtigte Verhalten der Anwendung zu ändern.

Cross-Site-Scripting (XSS)

Cross-Site-Scripting (XSS) ist eine Form des Injektionsangriffs, der auf Webanwendungen abzielt, indem bösartige Skripte in Seiten eingefügt werden, die von anderen Benutzern aufgerufen werden. Dies geschieht in der Regel, wenn eine Anwendung nicht überprüfte Benutzereingaben in ihre Ausgabe einfügt. Wenn der Browser eines anderen Benutzers die Seite aufruft, wird das bösartige Skript ausgeführt, das möglicherweise Cookies stiehlt, Tastatureingaben erfasst oder den Benutzer auf bösartige Websites umleitet.

Zu den Auswirkungen von XSS können Session Hijacking und Identitätsdiebstahl gehören. Für Unternehmen untergräbt dies das Kundenvertrauen und kann zu rechtlichen Konsequenzen führen, wenn sensible Daten gefährdet sind. Sichere Kodierung geht gegen XSS vor, indem alle vom Benutzer bereitgestellten Eingaben vor der Anzeige bereinigt und verschlüsselt werden, Frameworks verwendet werden, die die Ausgabe automatisch unterdrücken, und eine Inhaltssicherheitsrichtlinie (CSP) implementiert wird, um zu begrenzen, welche Skripte ausgeführt werden können.

Zugangskontrolle

Schwachstellen in der Zugriffskontrolle treten auf, wenn Regeln darüber, was Benutzer sehen oder tun können, nicht ordnungsgemäß definiert oder durchgesetzt werden. Eine unzureichende Zugriffskontrolle ermöglicht es Angreifern, die vorgesehenen Einschränkungen der Benutzerrolle zu umgehen und möglicherweise sensible Daten zu lesen, Datensätze zu ändern oder Aktionen durchzuführen, die nur für privilegierte Benutzer vorgesehen sind.

Probleme bei der Zugriffskontrolle stellen eine große Herausforderung dar, und insbesondere KI-Codierungstools haben sich schwer getan, diese Schwachstelle wirksam zu beheben, was die Notwendigkeit von Fähigkeiten und Bewusstsein der Entwickler unterstreicht. Die Auswirkungen einer lückenhaften Zugriffskontrolle sind erheblich. Wenn ein Angreifer beispielsweise auf Funktionen zugreifen kann, die nur für Administratoren zugänglich sind, könnte er Sicherheitseinstellungen deaktivieren, private Informationen ausspähen oder sich für andere Benutzer ausgeben.

Sichere Kodierungspraktiken wirken diesen Risiken entgegen, indem sie serverseitige Autorisierungsprüfungen für jede Anfrage erzwingen, das Prinzip der geringsten Privilegien befolgen und das alleinige Vertrauen auf Unklarheit (wie das Verbergen von Links) als Sicherheitsmaßnahme vermeiden. Darüber hinaus tragen strenge Zugriffskontrolltests dazu bei, dass diese Schutzmaßnahmen auch auf lange Sicht Bestand haben.

Cross-Site Request Forgery (CSRF)

Cross-Site-Request-Forgery (CSRF)-Angriffe zwingen einen Benutzer dazu, eine unerwünschte Aktion auf einer anderen Website durchzuführen, auf der er authentifiziert ist. Dies kann die Überweisung von Geldbeträgen, die Änderung einer E-Mail-Adresse oder die Änderung von Kontoeinstellungen sein. Der Angriff funktioniert, weil der Browser automatisch gültige Authentifizierungstoken wie Cookies in die gefälschte Anfrage einfügt.

Sichere Kodierung schützt vor CSRF, indem Anti-CSRF-Tokens implementiert werden, die für jede Benutzersitzung eindeutig sind und bei jeder zustandsändernden Anfrage validiert werden. Zu den weiteren Schutzmaßnahmen gehören die Forderung nach einer erneuten Authentifizierung für kritische Aktionen und das Setzen des SameSite-Attributs für Cookies, um zu verhindern, dass diese mit seitenübergreifenden Anfragen gesendet werden. Durch die Einbindung dieser Schutzmaßnahmen in den Entwicklungszyklus können Sie die Wahrscheinlichkeit erhöhen, dass Ihr System nur legitime, beabsichtigte Aktionen verarbeitet.

Unsichere Authentifizierung

Eine unsichere Authentifizierung liegt vor, wenn der Prozess zur Überprüfung der Identität eines Benutzers schwach, vorhersehbar oder anderweitig mangelhaft ist. Dies kann durch schlechte Kennwortrichtlinien, unsichere Speicherung von Anmeldeinformationen oder fehlende Multi-Faktor-Authentifizierung (MFA) verursacht werden. Angreifer können diese Schwachstellen durch eine Vielzahl von Methoden ausnutzen, darunter Brute-Force-Angriffe, das Ausfüllen von Anmeldedaten oder das Abfangen unverschlüsselter Anmeldedaten während der Übertragung. Die Auswirkungen einer unsicheren Authentifizierung sind gravierend, da Angreifer dadurch direkten Zugriff auf Benutzerkonten, administrative Kontrollen und sensible Daten erhalten können. Sind sie erst einmal drin, können sie Systeme weiter kompromittieren oder sich mit wertvollen Informationen davonmachen.

Sichere Kodierung behebt diese Schwachstelle, indem sie strenge Kennwortanforderungen durchsetzt, gespeicherte Anmeldedaten mit Hashing und Salting versieht, sichere Protokolle wie HTTPS für den gesamten Authentifizierungsaustausch verwendet und MFA integriert, um eine zusätzliche Verifizierungsebene zu schaffen. Die Entwickler sollten außerdem Anmeldemechanismen entwerfen, um Fehlversuche zu begrenzen und verdächtige Aktivitäten frühzeitig zu erkennen, damit die Authentifizierungssysteme als starke Verteidigungslinie und nicht als Schwachstelle fungieren.

6 Praktiken zur sicheren Kodierung

Die Entwicklung sicherer Software erfordert mehr als nur das Wissen um bestehende Bedrohungen. Es erfordert das Erlernen und Einbeziehen bewährter sicherer Codierungspraktiken und -muster. Die folgenden Techniken bieten Entwicklern umsetzbare Schritte, um Sicherheit zu einem integralen Bestandteil eines jeden Projekts zu machen.

1. Implementierung der Benutzerzugangskontrolle

Wie bereits erwähnt, bedeutet Benutzerzugriffskontrolle die Definition und Durchsetzung von Berechtigungen für jede Benutzerrolle in Ihrem System. Eine strenge Zugriffskontrolle verhindert, dass unbefugte Benutzer sensible Daten einsehen, Datensätze ändern oder administrative Aktionen durchführen können. Sie begrenzt auch den Schaden, wenn ein Benutzerkonto kompromittiert wird, da ein Angreifer nur über die Berechtigungen dieses Kontos verfügt.

Eine wirksame Benutzerzugriffskontrolle erfordert eine solide Authentifizierung zur Überprüfung der Identität, gefolgt von Autorisierungsprüfungen, um zu bestätigen, dass der authentifizierte Benutzer die Berechtigung hat, die angeforderte Aktion durchzuführen. Sie sollten Ihre Zugriffskontrollpraktiken regelmäßig überprüfen, um das Prinzip der geringsten Privilegien zu berücksichtigen, d. h. den Benutzern nur den für ihre Arbeit erforderlichen Mindestzugriff zu gewähren. Die Zugriffskontrolle stützt sich auch auf eine regelmäßige Überwachung, um die Richtlinien und Benutzer im System auf dem neuesten Stand zu halten, sowie auf Audits, die jede ungewöhnliche Aktivität schnell aufzeigen.

2. Daten validieren und bereinigen

Die Validierung und Bereinigung von Daten umfasst die Überprüfung aller eingehenden Eingaben, um sicherzustellen, dass sie den erwarteten Formaten, Typen und Mustern entsprechen, bevor sie verarbeitet werden, und die anschließende Bereinigung der Daten, um potenziell gefährliche Inhalte zu entfernen. Diese Praktiken sollten für eingehende Daten aus jeder externen Quelle gelten, da selbst vertrauenswürdige Quellen kompromittiert werden können, weshalb jede Eingabe bis zur Überprüfung als nicht vertrauenswürdig behandelt werden sollte. Indem Sie Validierung und Bereinigung in den Entwicklungsprozess einbauen, machen Sie Ihre Anwendung widerstandsfähig gegen gängige Bedrohungen wie Injektionsangriffe.

3. Schreiben in einer modernen Sprache

Bei der sicheren Kodierung geht es nicht nur darum, wie Sie Ihren Code schreiben. Es geht auch darum, Werkzeuge und Umgebungen zu wählen, die es einfacher machen, Sicherheitslücken von vornherein zu vermeiden. Auch wenn die vollständige Umstellung auf eine moderne Sprache für viele Unternehmen keine realistische oder effiziente Option ist, kann die Verwendung einer modernen Programmiersprache - und die Verwendung der neuesten Version aller von Ihnen gewählten Sprachen - die Software-Sicherheit verbessern. Moderne Sprachen und Frameworks bieten in der Regel eine bessere Speichersicherheit, eine stärkere Typüberprüfung und einen eingebauten Schutz gegen häufige Sicherheitslücken. So sind beispielsweise Sprachen wie Rust und Go auf Sicherheit ausgelegt und verhindern Probleme wie Pufferüberläufe, für die ältere Sprachen anfälliger sind.

Etablierte Sprachen wie Java oder Python lassen sich nur schwer modernisieren und absichern, aber wenn Sie mit den neuesten Versionen Schritt halten, haben Sie Zugang zu den neuesten Sicherheitsfunktionen und Leistungsverbesserungen. Viele Updates beheben bekannte Sicherheitslücken, verwerfen unsichere Funktionen und bieten sicherere Standardeinstellungen.

4. Code-Verschleierung praktizieren

Bei der Codeverschleierung wird Ihr Quellcode oder kompilierter Code für Angreifer schwieriger zu verstehen, zurückzuentwickeln oder zu manipulieren. Sie ersetzt zwar nicht andere Sicherheitsmaßnahmen, fügt aber eine weitere Verteidigungsebene hinzu, indem sie die Logik der Anwendung und sensible Routinen vor neugierigen Augen verbirgt. Die Verschleierung kann Techniken wie die Umbenennung von Variablen und Funktionen in bedeutungslose Bezeichner oder die Umstrukturierung des Codes in einer Weise umfassen, die es schwieriger macht, ihm zu folgen.

Ziel ist es, die Kosten und den Aufwand für einen Angreifer zu erhöhen, um Schwachstellen zu finden und auszunutzen. Bei der sicheren Kodierung arbeitet die Verschleierung mit anderen strengen Sicherheitsverfahren zusammen, um Ihre Anwendung zu einem weniger attraktiven Ziel zu machen.

5. Scannen und überwachen Sie Ihren Code

Zu den Praktiken der sicheren Kodierung gehört auch das aktive Scannen und Überwachen Ihres Codes. Tools für die statische Anwendungssicherheitsprüfung (SAST) analysieren Ihren Quellcode vor der Bereitstellung auf bekannte Schwachstellen, während Tools für die dynamische Anwendungssicherheitsprüfung (DAST) laufende Anwendungen in Echtzeit auf ausnutzbare Schwachstellen testen. Die Kombination beider Ansätze hilft Ihnen, Probleme frühzeitig und kontinuierlich zu erkennen.

Über das Scannen während der Entwicklung hinaus ist es wichtig, eine laufende Überwachung in der Produktion zu implementieren. Dazu gehören die Einrichtung von Warnmeldungen für ungewöhnliche Aktivitäten, die Protokollierung von Sicherheitsereignissen und der Einsatz von RASP-Tools (Runtime Application Self-Protection) zur Erkennung und Abwehr von Angriffen in Echtzeit. Durch regelmäßiges Scannen und Überwachen wird sichergestellt, dass Sie selbst dann, wenn Ihnen während der Entwicklung Schwachstellen unterlaufen, die Möglichkeit haben, diese schnell zu beheben, bevor größerer Schaden entsteht.

6. Dokumentieren und Umsetzen von Standards für sichere Kodierung

Die Dokumentation von Standards für die sichere Codierung besteht in der Erstellung klarer Richtlinien, die festlegen, wie Ihr Team sicheren, wartbaren und konformen Code schreibt. Diese Standards sollten Themen wie Eingabevalidierung, Fehlerbehandlung, Verschlüsselungspraktiken und Sitzungsverwaltung sowie die Behebung allgemeiner Schwachstellen in Ihrem Tech-Stack abdecken.

Mit diesen Standards wird sichergestellt, dass alle Entwickler, vom Junior-Ingenieur bis zum Senior-Architekten, die gleichen Sicherheitsgrundsätze befolgen. In Verbindung mit Schulungen und regelmäßigen Aktualisierungen werden diese Standards zu einer lebendigen Ressource, die Ihren Entwicklungsprozess mit den neuesten Sicherheitsanforderungen in Einklang bringt.

Sichere Kodierungsstandards und Rahmenwerke

Wenn Sie Hilfe bei der Erstellung Ihrer eigenen Kodierungsstandards suchen, können Sie sich an den unten aufgeführten Richtlinien orientieren. Sie decken eine Reihe von Praktiken ab, die häufige Schwachstellen abdecken und helfen Ihnen dabei, Ihre Kodierungsbemühungen mit den besten Praktiken der Branche in Einklang zu bringen.

OWASP-Praktiken für sichere Kodierung

OWASP ist eine der anerkanntesten Quellen für Entwickler, die Sicherheit von Anfang bis Ende in ihren Code einbauen wollen. Sie erstellt wichtige Ressourcen zur sicheren Programmierung wie den OWASP Developer Guide und die OWASP Top 10. Der Ansatz von OWASP ist in hohem Maße umsetzbar und bietet Checklisten und Codierungstipps, die Entwickler während der Entwicklung anwenden können.

Die Einhaltung der OWASP-Richtlinien ist für die Teams von Vorteil, da sie eine gemeinsame Grundlage für die sichere Kodierung in allen Projekten schaffen. Da OWASP regelmäßig aktualisiert wird, um neue Bedrohungsvektoren und Angriffstechniken zu berücksichtigen, können Unternehmen die Richtlinien nutzen, um aufkommenden Risiken einen Schritt voraus zu sein. Indem Sie die OWASP-Prinzipien in Ihre Arbeitsabläufe integrieren, verbessern Sie die Codequalität, verringern Schwachstellen und richten sich nach allgemein anerkannten Branchenrichtlinien.

NIST Rahmenwerk für sichere Softwareentwicklung

Das National Institute of Standards and Technology (NIST) veröffentlicht neben umfassenderen Rahmenwerken zur Cybersicherheit auch umfassende Leitlinien zur sicheren Kodierung. Das NIST Secure Software Development Framework (SSDF ) bietet nicht nur Informationen zu allgemeinen Praktiken für die sichere Softwareentwicklung, sondern auch ein gemeinsames Vokabular, das die Kommunikation zu wichtigen Fragen zwischen den Teams in Ihrem Unternehmen verbessert. Es konzentriert sich eher auf Ergebnisse als auf spezifische Techniken und eignet sich daher am besten als Ergänzung zu anderen Standards wie OWASP oder den SEI CERT Coding Standards.

SEI CERT-Codierungsstandards

Die von der CERT-Abteilung des Software Engineering Institute (SEI) entwickelten SEI CERT Coding Standards konzentrieren sich auf die Vermeidung von Sicherheitslücken in bestimmten Programmiersprachen, darunter C, C++, Java und Perl. Jeder sprachspezifische Standard enthält sichere Codierungsregeln, detaillierte Erklärungen und Beispiele für konformen und nicht konformen Code. Da die CERT-Codierungsstandards auf die Feinheiten und Eigenheiten bestimmter Programmiersprachen eingehen, sind sie für Entwickler, die in diesen Umgebungen arbeiten, äußerst wertvoll und umsetzbar.

Lebenszyklus der Microsoft-Sicherheitsentwicklung

Der Security Development Lifecycle (SDL) von Microsoft ist eine Reihe von Praktiken, die darauf abzielen, Sicherheit zu einem integralen Bestandteil des Softwareentwicklungsprozesses zu machen. Er enthält Empfehlungen zu 10 wichtigen Themen, darunter die Modellierung von Bedrohungen, Sicherheitsschulungen für Entwickler und die Sicherung der Software-Lieferkette. Microsoft verwendet diesen Ansatz selbst, so dass Unternehmen von einem getesteten Prozess profitieren, der Entwickler, Tester und Sicherheitsteams aufeinander abstimmt.

ISO/IEC 27001

ISO/IEC 27001 ist vor allem als Norm für Informationssicherheits-Managementsysteme (ISMS) bekannt, hat aber auch starke Auswirkungen auf die sichere Kodierung. Sie konzentriert sich zwar auf die Einrichtung eines organisationsweiten ISMS, enthält aber auch Grundsätze zur sicheren Kodierung. Diese Empfehlungen bieten einen Leitfaden, an dem sich Unternehmen orientieren können, wenn sie sichere Kodierungsverfahren einführen wollen.

AI-Sicherheitsregeln

KI-Codierungstools sind praktischer denn je, aber sie können mehr schaden als nützen, wenn ihre Verwendung nicht zu sicherem, präzisem Code führt. Die KI-Sicherheitsregeln von Secure Code Warrior- die ersten ihrer Art - bieten einen Leitfaden für sichere Kodierungsverfahren, die mit KI-Tools wie GitHub Copilot, Cline, Cursor und Windsurf verwendet werden können. Diese Regeln halten Ihre KI-Codierassistenten auf Kurs und setzen Leitplanken, die das Risiko von unsicherem Code minimieren.

Lernen Sie, wie Sie von Anfang an sicheren Code erstellen

Sichere Kodierung ist mehr als nur eine technische Anforderung - sie ist ein entscheidender Geschäftsvorteil. Wenn Ihr Team von Anfang an sicheren Code schreibt, verhindern Sie kostspielige Schwachstellen, verringern das Risiko von Datenschutzverletzungen und liefern Software, der Ihre Kunden vertrauen können. Die Beherrschung sicherer Codierungspraktiken kann jedoch ohne strukturierte Anleitung eine besondere Herausforderung darstellen. Entwickler benötigen praktische Übungen, aktuelles Wissen über sich entwickelnde Bedrohungen und eine Möglichkeit, die Sicherheitsprinzipien in jeder Codezeile sicher anzuwenden.

Die ISO 27001-zertifizierte und SOC 2-konforme agile learning platform von Secure Code Warriorbietet Ihrem Team genau das. Mit Schulungen zu sprachspezifischen Best Practices für die Sicherheit, realistischen Programmierherausforderungen und Inhalten, die für eine Vielzahl von Rollen kuratiert wurden, verwandelt sie Sicherheit von einem nachträglichen Gedanken in einen natürlichen Teil des Entwicklungsprozesses. Entwickler erwerben die Fähigkeit, Schwachstellen frühzeitig zu erkennen und zu beheben, sich an Industriestandards zu orientieren und die volle Verantwortung für die Codesicherheit während des gesamten Lebenszyklus der Softwareentwicklung zu übernehmen. Es überrascht nicht, dass Unternehmen, die Secure Code Warrior einsetzen, die Zahl der Software-Schwachstellen um 53 % senken, Kosteneinsparungen von bis zu 14 Millionen US-Dollar erzielen und feststellen, dass 92 % ihrer Entwickler zusätzliche Schulungen wünschen.

Wenn Sie sehen möchten, wie Ihr Team vom ersten Tag an sichereren, stabileren Code schreiben kann, buchen Sie noch heute eine Secure Code Warrior .

Wenn Software-Schwachstellen als nachträgliche Überlegung oder als Hindernis für Innovationen behandelt werden, öffnen Unternehmen die Tür für Datenschutzverletzungen, Rufschädigung und kostspielige rechtliche Verpflichtungen. Cyberangriffe nutzen oft Schwachstellen im Code aus, die durch bessere Entwicklungspraktiken hätten verhindert werden können.

Sichere Kodierung begegnet diesen Herausforderungen, indem sie Sicherheitsprinzipien in jede Entwicklungsphase einbezieht. Anstatt nach der Entdeckung von Schwachstellen Korrekturen zu implementieren, schreiben Entwickler Code mit eingebauten Schutzmaßnahmen gegen gängige Bedrohungen wie Injektionsangriffe und Cross-Site-Scripting (XSS). Schauen wir uns genauer an, wie sichere Programmierung Ihrem Unternehmen dabei helfen kann, Risiken zu verringern, das Vertrauen der Benutzer zu schützen und gesetzliche Vorschriften einzuhalten - und das alles bei der Bereitstellung zuverlässiger, hochwertiger Software.

Was ist sichere Kodierung?

Sichere Kodierung ist der Grundsatz, beim Schreiben von Software bewährte Sicherheitsverfahren zu befolgen, um potenzielle Schwachstellen zu beseitigen. Anstatt die Sicherheit als separate Phase der Entwicklung zu behandeln, werden bei der sicheren Kodierung bewährte Schutzmaßnahmen von Anfang an integriert, um sicherzustellen, dass die Entwickler die Verantwortung für die Codesicherheit übernehmen und über die Fähigkeiten verfügen, sie wirksam anzuwenden.

Anerkannte Standards für sichere Kodierung, die von Organisationen wie dem Open Worldwide Application Security Project (OWASP) oder der CERT-Abteilung des Software Engineering Institute entwickelt wurden, können Entwicklern als Orientierungshilfe dienen, um häufige Fallstricke zu vermeiden, die Angreifer ausnutzen. Der kontinuierliche Aufbau grundlegender, praktischer Fähigkeiten zur sicheren Programmierung, um diese Strategien sicher in bestehende Arbeitsabläufe zu implementieren, ist ein unverzichtbares Element in der heutigen Cybersicherheitslandschaft. So kann beispielsweise die Validierung möglichst vieler Benutzereingaben SQL-Injection-Angriffe verhindern, während die Verschlüsselung von Ausgaben dazu beiträgt, XSS zu verhindern. Diese und andere sichere Kodierungspraktiken verringern das Risiko von Sicherheitsverletzungen und führen zu widerstandsfähigeren Anwendungen, die den sich entwickelnden Cyber-Bedrohungen standhalten können.

Warum ist sichere Kodierung so wichtig?

Sichere Kodierung ist wichtig, weil viele erfolgreiche Cyberangriffe Schwachstellen ausnutzen, die während der Entwicklung hätten verhindert werden können. Wenn Sie von Anfang an auf sichere Praktiken setzen, verringern Sie die Wahrscheinlichkeit, dass Schwachstellen eingeführt werden, die Angreifer nutzen können, um Daten zu kompromittieren oder den Betrieb zu stören. Durch die Integration von Sicherheitsaspekten in jede Phase des Softwareentwicklungszyklus (SDLC) wird sichergestellt, dass jede Funktion, jedes Update und jede Integration mit Blick auf den Schutz konzipiert wird.

Die proaktive Behebung von Risiken während der Entwicklung ist weitaus weniger kostspielig als die Behebung nach der Bereitstellung, bei der Notpatches, Ausfallzeiten und Ressourcen für die Reaktion auf Vorfälle erforderlich sein können. Auch die Einhaltung von Datenschutzbestimmungen wird dadurch verbessert, da potenzielle Geldstrafen und rechtliche Herausforderungen umgangen werden. Sichere Kodierungspraktiken fördern auch das Vertrauen der Verbraucher in Ihr Unternehmen und machen starke Sicherheit zu einem Teil Ihres Markenrufs.

Häufige Sicherheitslücken im Code

Sichere Kodierung zielt darauf ab, die häufigsten und gefährlichsten Schwachstellen zu verhindern, die Angreifer ausnutzen, sowie neue Bedrohungsvektoren, wie z. B. solche, die mit der Verwendung von KI-Kodierungstools einhergehen. Im Folgenden finden Sie einen Überblick über verschiedene häufige Schwachstellen, den Schaden, den sie verursachen können, und wie sichere Kodierung dazu beitragen kann, sie zu entschärfen.

Fehler bei der Deserialisierung

Deserialisierungsfehler treten auf, wenn eine Anwendung Daten aus externen Quellen ohne ordnungsgemäße Validierung annimmt und verarbeitet. Bei der Serialisierung werden Objekte in ein Format konvertiert, das gespeichert oder übertragen werden kann, während bei der Deserialisierung diese Objekte zur Verwendung rekonstruiert werden. Die Auswirkungen eines Deserialisierungsfehlers können schwerwiegend sein und zur Ausführung von beliebigem Code oder zur Eskalation von Privilegien führen. Sichere Kodierung behebt dieses Problem, indem sie sicherstellt, dass nur vertrauenswürdige, validierte Daten deserialisiert werden, und indem sie die native Deserialisierung von nicht vertrauenswürdigen Eingaben nach Möglichkeit vollständig vermeidet.

Injektionsangriffe

Injektionsangriffe treten auf, wenn ein Angreifer Eingaben macht, die von der Anwendung als Teil eines Befehls oder einer Abfrage interpretiert werden. Die bekannteste Form ist die SQL-Injektion, bei der bösartige SQL-Anweisungen in Abfragen eingefügt werden, um auf Datenbankinhalte zuzugreifen oder diese zu verändern. Andere Arten sind Befehlsinjektionen, bei denen Angreifer beliebige Befehle ausführen, und LDAP-Injektionen (Lightweight Directory Access Protocol) Die Folgen von Injektionsangriffen sind vielfältig und reichen von unberechtigtem Datenzugriff und -löschung bis hin zur vollständigen Kompromittierung des Systems. Datenbanken mit sensiblen persönlichen, finanziellen oder geschützten Informationen sind ein bevorzugtes Ziel. Sichere Kodierung hilft, Injektionsschwachstellen zu verhindern, indem parametrisierte Abfragen oder vorbereitete Anweisungen verwendet werden, nicht vertrauenswürdige Daten vor der Verarbeitung geschützt werden und eine strenge Eingabevalidierung erzwungen wird. Diese und andere sichere Kodierungspraktiken können Angreifer davon abhalten, das beabsichtigte Verhalten der Anwendung zu ändern.

Cross-Site-Scripting (XSS)

Cross-Site-Scripting (XSS) ist eine Form des Injektionsangriffs, der auf Webanwendungen abzielt, indem bösartige Skripte in Seiten eingefügt werden, die von anderen Benutzern aufgerufen werden. Dies geschieht in der Regel, wenn eine Anwendung nicht überprüfte Benutzereingaben in ihre Ausgabe einfügt. Wenn der Browser eines anderen Benutzers die Seite aufruft, wird das bösartige Skript ausgeführt, das möglicherweise Cookies stiehlt, Tastatureingaben erfasst oder den Benutzer auf bösartige Websites umleitet.

Zu den Auswirkungen von XSS können Session Hijacking und Identitätsdiebstahl gehören. Für Unternehmen untergräbt dies das Kundenvertrauen und kann zu rechtlichen Konsequenzen führen, wenn sensible Daten gefährdet sind. Sichere Kodierung geht gegen XSS vor, indem alle vom Benutzer bereitgestellten Eingaben vor der Anzeige bereinigt und verschlüsselt werden, Frameworks verwendet werden, die die Ausgabe automatisch unterdrücken, und eine Inhaltssicherheitsrichtlinie (CSP) implementiert wird, um zu begrenzen, welche Skripte ausgeführt werden können.

Zugangskontrolle

Schwachstellen in der Zugriffskontrolle treten auf, wenn Regeln darüber, was Benutzer sehen oder tun können, nicht ordnungsgemäß definiert oder durchgesetzt werden. Eine unzureichende Zugriffskontrolle ermöglicht es Angreifern, die vorgesehenen Einschränkungen der Benutzerrolle zu umgehen und möglicherweise sensible Daten zu lesen, Datensätze zu ändern oder Aktionen durchzuführen, die nur für privilegierte Benutzer vorgesehen sind.

Probleme bei der Zugriffskontrolle stellen eine große Herausforderung dar, und insbesondere KI-Codierungstools haben sich schwer getan, diese Schwachstelle wirksam zu beheben, was die Notwendigkeit von Fähigkeiten und Bewusstsein der Entwickler unterstreicht. Die Auswirkungen einer lückenhaften Zugriffskontrolle sind erheblich. Wenn ein Angreifer beispielsweise auf Funktionen zugreifen kann, die nur für Administratoren zugänglich sind, könnte er Sicherheitseinstellungen deaktivieren, private Informationen ausspähen oder sich für andere Benutzer ausgeben.

Sichere Kodierungspraktiken wirken diesen Risiken entgegen, indem sie serverseitige Autorisierungsprüfungen für jede Anfrage erzwingen, das Prinzip der geringsten Privilegien befolgen und das alleinige Vertrauen auf Unklarheit (wie das Verbergen von Links) als Sicherheitsmaßnahme vermeiden. Darüber hinaus tragen strenge Zugriffskontrolltests dazu bei, dass diese Schutzmaßnahmen auch auf lange Sicht Bestand haben.

Cross-Site Request Forgery (CSRF)

Cross-Site-Request-Forgery (CSRF)-Angriffe zwingen einen Benutzer dazu, eine unerwünschte Aktion auf einer anderen Website durchzuführen, auf der er authentifiziert ist. Dies kann die Überweisung von Geldbeträgen, die Änderung einer E-Mail-Adresse oder die Änderung von Kontoeinstellungen sein. Der Angriff funktioniert, weil der Browser automatisch gültige Authentifizierungstoken wie Cookies in die gefälschte Anfrage einfügt.

Sichere Kodierung schützt vor CSRF, indem Anti-CSRF-Tokens implementiert werden, die für jede Benutzersitzung eindeutig sind und bei jeder zustandsändernden Anfrage validiert werden. Zu den weiteren Schutzmaßnahmen gehören die Forderung nach einer erneuten Authentifizierung für kritische Aktionen und das Setzen des SameSite-Attributs für Cookies, um zu verhindern, dass diese mit seitenübergreifenden Anfragen gesendet werden. Durch die Einbindung dieser Schutzmaßnahmen in den Entwicklungszyklus können Sie die Wahrscheinlichkeit erhöhen, dass Ihr System nur legitime, beabsichtigte Aktionen verarbeitet.

Unsichere Authentifizierung

Eine unsichere Authentifizierung liegt vor, wenn der Prozess zur Überprüfung der Identität eines Benutzers schwach, vorhersehbar oder anderweitig mangelhaft ist. Dies kann durch schlechte Kennwortrichtlinien, unsichere Speicherung von Anmeldeinformationen oder fehlende Multi-Faktor-Authentifizierung (MFA) verursacht werden. Angreifer können diese Schwachstellen durch eine Vielzahl von Methoden ausnutzen, darunter Brute-Force-Angriffe, das Ausfüllen von Anmeldedaten oder das Abfangen unverschlüsselter Anmeldedaten während der Übertragung. Die Auswirkungen einer unsicheren Authentifizierung sind gravierend, da Angreifer dadurch direkten Zugriff auf Benutzerkonten, administrative Kontrollen und sensible Daten erhalten können. Sind sie erst einmal drin, können sie Systeme weiter kompromittieren oder sich mit wertvollen Informationen davonmachen.

Sichere Kodierung behebt diese Schwachstelle, indem sie strenge Kennwortanforderungen durchsetzt, gespeicherte Anmeldedaten mit Hashing und Salting versieht, sichere Protokolle wie HTTPS für den gesamten Authentifizierungsaustausch verwendet und MFA integriert, um eine zusätzliche Verifizierungsebene zu schaffen. Die Entwickler sollten außerdem Anmeldemechanismen entwerfen, um Fehlversuche zu begrenzen und verdächtige Aktivitäten frühzeitig zu erkennen, damit die Authentifizierungssysteme als starke Verteidigungslinie und nicht als Schwachstelle fungieren.

6 Praktiken zur sicheren Kodierung

Die Entwicklung sicherer Software erfordert mehr als nur das Wissen um bestehende Bedrohungen. Es erfordert das Erlernen und Einbeziehen bewährter sicherer Codierungspraktiken und -muster. Die folgenden Techniken bieten Entwicklern umsetzbare Schritte, um Sicherheit zu einem integralen Bestandteil eines jeden Projekts zu machen.

1. Implementierung der Benutzerzugangskontrolle

Wie bereits erwähnt, bedeutet Benutzerzugriffskontrolle die Definition und Durchsetzung von Berechtigungen für jede Benutzerrolle in Ihrem System. Eine strenge Zugriffskontrolle verhindert, dass unbefugte Benutzer sensible Daten einsehen, Datensätze ändern oder administrative Aktionen durchführen können. Sie begrenzt auch den Schaden, wenn ein Benutzerkonto kompromittiert wird, da ein Angreifer nur über die Berechtigungen dieses Kontos verfügt.

Eine wirksame Benutzerzugriffskontrolle erfordert eine solide Authentifizierung zur Überprüfung der Identität, gefolgt von Autorisierungsprüfungen, um zu bestätigen, dass der authentifizierte Benutzer die Berechtigung hat, die angeforderte Aktion durchzuführen. Sie sollten Ihre Zugriffskontrollpraktiken regelmäßig überprüfen, um das Prinzip der geringsten Privilegien zu berücksichtigen, d. h. den Benutzern nur den für ihre Arbeit erforderlichen Mindestzugriff zu gewähren. Die Zugriffskontrolle stützt sich auch auf eine regelmäßige Überwachung, um die Richtlinien und Benutzer im System auf dem neuesten Stand zu halten, sowie auf Audits, die jede ungewöhnliche Aktivität schnell aufzeigen.

2. Daten validieren und bereinigen

Die Validierung und Bereinigung von Daten umfasst die Überprüfung aller eingehenden Eingaben, um sicherzustellen, dass sie den erwarteten Formaten, Typen und Mustern entsprechen, bevor sie verarbeitet werden, und die anschließende Bereinigung der Daten, um potenziell gefährliche Inhalte zu entfernen. Diese Praktiken sollten für eingehende Daten aus jeder externen Quelle gelten, da selbst vertrauenswürdige Quellen kompromittiert werden können, weshalb jede Eingabe bis zur Überprüfung als nicht vertrauenswürdig behandelt werden sollte. Indem Sie Validierung und Bereinigung in den Entwicklungsprozess einbauen, machen Sie Ihre Anwendung widerstandsfähig gegen gängige Bedrohungen wie Injektionsangriffe.

3. Schreiben in einer modernen Sprache

Bei der sicheren Kodierung geht es nicht nur darum, wie Sie Ihren Code schreiben. Es geht auch darum, Werkzeuge und Umgebungen zu wählen, die es einfacher machen, Sicherheitslücken von vornherein zu vermeiden. Auch wenn die vollständige Umstellung auf eine moderne Sprache für viele Unternehmen keine realistische oder effiziente Option ist, kann die Verwendung einer modernen Programmiersprache - und die Verwendung der neuesten Version aller von Ihnen gewählten Sprachen - die Software-Sicherheit verbessern. Moderne Sprachen und Frameworks bieten in der Regel eine bessere Speichersicherheit, eine stärkere Typüberprüfung und einen eingebauten Schutz gegen häufige Sicherheitslücken. So sind beispielsweise Sprachen wie Rust und Go auf Sicherheit ausgelegt und verhindern Probleme wie Pufferüberläufe, für die ältere Sprachen anfälliger sind.

Etablierte Sprachen wie Java oder Python lassen sich nur schwer modernisieren und absichern, aber wenn Sie mit den neuesten Versionen Schritt halten, haben Sie Zugang zu den neuesten Sicherheitsfunktionen und Leistungsverbesserungen. Viele Updates beheben bekannte Sicherheitslücken, verwerfen unsichere Funktionen und bieten sicherere Standardeinstellungen.

4. Code-Verschleierung praktizieren

Bei der Codeverschleierung wird Ihr Quellcode oder kompilierter Code für Angreifer schwieriger zu verstehen, zurückzuentwickeln oder zu manipulieren. Sie ersetzt zwar nicht andere Sicherheitsmaßnahmen, fügt aber eine weitere Verteidigungsebene hinzu, indem sie die Logik der Anwendung und sensible Routinen vor neugierigen Augen verbirgt. Die Verschleierung kann Techniken wie die Umbenennung von Variablen und Funktionen in bedeutungslose Bezeichner oder die Umstrukturierung des Codes in einer Weise umfassen, die es schwieriger macht, ihm zu folgen.

Ziel ist es, die Kosten und den Aufwand für einen Angreifer zu erhöhen, um Schwachstellen zu finden und auszunutzen. Bei der sicheren Kodierung arbeitet die Verschleierung mit anderen strengen Sicherheitsverfahren zusammen, um Ihre Anwendung zu einem weniger attraktiven Ziel zu machen.

5. Scannen und überwachen Sie Ihren Code

Zu den Praktiken der sicheren Kodierung gehört auch das aktive Scannen und Überwachen Ihres Codes. Tools für die statische Anwendungssicherheitsprüfung (SAST) analysieren Ihren Quellcode vor der Bereitstellung auf bekannte Schwachstellen, während Tools für die dynamische Anwendungssicherheitsprüfung (DAST) laufende Anwendungen in Echtzeit auf ausnutzbare Schwachstellen testen. Die Kombination beider Ansätze hilft Ihnen, Probleme frühzeitig und kontinuierlich zu erkennen.

Über das Scannen während der Entwicklung hinaus ist es wichtig, eine laufende Überwachung in der Produktion zu implementieren. Dazu gehören die Einrichtung von Warnmeldungen für ungewöhnliche Aktivitäten, die Protokollierung von Sicherheitsereignissen und der Einsatz von RASP-Tools (Runtime Application Self-Protection) zur Erkennung und Abwehr von Angriffen in Echtzeit. Durch regelmäßiges Scannen und Überwachen wird sichergestellt, dass Sie selbst dann, wenn Ihnen während der Entwicklung Schwachstellen unterlaufen, die Möglichkeit haben, diese schnell zu beheben, bevor größerer Schaden entsteht.

6. Dokumentieren und Umsetzen von Standards für sichere Kodierung

Die Dokumentation von Standards für die sichere Codierung besteht in der Erstellung klarer Richtlinien, die festlegen, wie Ihr Team sicheren, wartbaren und konformen Code schreibt. Diese Standards sollten Themen wie Eingabevalidierung, Fehlerbehandlung, Verschlüsselungspraktiken und Sitzungsverwaltung sowie die Behebung allgemeiner Schwachstellen in Ihrem Tech-Stack abdecken.

Mit diesen Standards wird sichergestellt, dass alle Entwickler, vom Junior-Ingenieur bis zum Senior-Architekten, die gleichen Sicherheitsgrundsätze befolgen. In Verbindung mit Schulungen und regelmäßigen Aktualisierungen werden diese Standards zu einer lebendigen Ressource, die Ihren Entwicklungsprozess mit den neuesten Sicherheitsanforderungen in Einklang bringt.

Sichere Kodierungsstandards und Rahmenwerke

Wenn Sie Hilfe bei der Erstellung Ihrer eigenen Kodierungsstandards suchen, können Sie sich an den unten aufgeführten Richtlinien orientieren. Sie decken eine Reihe von Praktiken ab, die häufige Schwachstellen abdecken und helfen Ihnen dabei, Ihre Kodierungsbemühungen mit den besten Praktiken der Branche in Einklang zu bringen.

OWASP-Praktiken für sichere Kodierung

OWASP ist eine der anerkanntesten Quellen für Entwickler, die Sicherheit von Anfang bis Ende in ihren Code einbauen wollen. Sie erstellt wichtige Ressourcen zur sicheren Programmierung wie den OWASP Developer Guide und die OWASP Top 10. Der Ansatz von OWASP ist in hohem Maße umsetzbar und bietet Checklisten und Codierungstipps, die Entwickler während der Entwicklung anwenden können.

Die Einhaltung der OWASP-Richtlinien ist für die Teams von Vorteil, da sie eine gemeinsame Grundlage für die sichere Kodierung in allen Projekten schaffen. Da OWASP regelmäßig aktualisiert wird, um neue Bedrohungsvektoren und Angriffstechniken zu berücksichtigen, können Unternehmen die Richtlinien nutzen, um aufkommenden Risiken einen Schritt voraus zu sein. Indem Sie die OWASP-Prinzipien in Ihre Arbeitsabläufe integrieren, verbessern Sie die Codequalität, verringern Schwachstellen und richten sich nach allgemein anerkannten Branchenrichtlinien.

NIST Rahmenwerk für sichere Softwareentwicklung

Das National Institute of Standards and Technology (NIST) veröffentlicht neben umfassenderen Rahmenwerken zur Cybersicherheit auch umfassende Leitlinien zur sicheren Kodierung. Das NIST Secure Software Development Framework (SSDF ) bietet nicht nur Informationen zu allgemeinen Praktiken für die sichere Softwareentwicklung, sondern auch ein gemeinsames Vokabular, das die Kommunikation zu wichtigen Fragen zwischen den Teams in Ihrem Unternehmen verbessert. Es konzentriert sich eher auf Ergebnisse als auf spezifische Techniken und eignet sich daher am besten als Ergänzung zu anderen Standards wie OWASP oder den SEI CERT Coding Standards.

SEI CERT-Codierungsstandards

Die von der CERT-Abteilung des Software Engineering Institute (SEI) entwickelten SEI CERT Coding Standards konzentrieren sich auf die Vermeidung von Sicherheitslücken in bestimmten Programmiersprachen, darunter C, C++, Java und Perl. Jeder sprachspezifische Standard enthält sichere Codierungsregeln, detaillierte Erklärungen und Beispiele für konformen und nicht konformen Code. Da die CERT-Codierungsstandards auf die Feinheiten und Eigenheiten bestimmter Programmiersprachen eingehen, sind sie für Entwickler, die in diesen Umgebungen arbeiten, äußerst wertvoll und umsetzbar.

Lebenszyklus der Microsoft-Sicherheitsentwicklung

Der Security Development Lifecycle (SDL) von Microsoft ist eine Reihe von Praktiken, die darauf abzielen, Sicherheit zu einem integralen Bestandteil des Softwareentwicklungsprozesses zu machen. Er enthält Empfehlungen zu 10 wichtigen Themen, darunter die Modellierung von Bedrohungen, Sicherheitsschulungen für Entwickler und die Sicherung der Software-Lieferkette. Microsoft verwendet diesen Ansatz selbst, so dass Unternehmen von einem getesteten Prozess profitieren, der Entwickler, Tester und Sicherheitsteams aufeinander abstimmt.

ISO/IEC 27001

ISO/IEC 27001 ist vor allem als Norm für Informationssicherheits-Managementsysteme (ISMS) bekannt, hat aber auch starke Auswirkungen auf die sichere Kodierung. Sie konzentriert sich zwar auf die Einrichtung eines organisationsweiten ISMS, enthält aber auch Grundsätze zur sicheren Kodierung. Diese Empfehlungen bieten einen Leitfaden, an dem sich Unternehmen orientieren können, wenn sie sichere Kodierungsverfahren einführen wollen.

AI-Sicherheitsregeln

KI-Codierungstools sind praktischer denn je, aber sie können mehr schaden als nützen, wenn ihre Verwendung nicht zu sicherem, präzisem Code führt. Die KI-Sicherheitsregeln von Secure Code Warrior- die ersten ihrer Art - bieten einen Leitfaden für sichere Kodierungsverfahren, die mit KI-Tools wie GitHub Copilot, Cline, Cursor und Windsurf verwendet werden können. Diese Regeln halten Ihre KI-Codierassistenten auf Kurs und setzen Leitplanken, die das Risiko von unsicherem Code minimieren.

Lernen Sie, wie Sie von Anfang an sicheren Code erstellen

Sichere Kodierung ist mehr als nur eine technische Anforderung - sie ist ein entscheidender Geschäftsvorteil. Wenn Ihr Team von Anfang an sicheren Code schreibt, verhindern Sie kostspielige Schwachstellen, verringern das Risiko von Datenschutzverletzungen und liefern Software, der Ihre Kunden vertrauen können. Die Beherrschung sicherer Codierungspraktiken kann jedoch ohne strukturierte Anleitung eine besondere Herausforderung darstellen. Entwickler benötigen praktische Übungen, aktuelles Wissen über sich entwickelnde Bedrohungen und eine Möglichkeit, die Sicherheitsprinzipien in jeder Codezeile sicher anzuwenden.

Die ISO 27001-zertifizierte und SOC 2-konforme agile learning platform von Secure Code Warriorbietet Ihrem Team genau das. Mit Schulungen zu sprachspezifischen Best Practices für die Sicherheit, realistischen Programmierherausforderungen und Inhalten, die für eine Vielzahl von Rollen kuratiert wurden, verwandelt sie Sicherheit von einem nachträglichen Gedanken in einen natürlichen Teil des Entwicklungsprozesses. Entwickler erwerben die Fähigkeit, Schwachstellen frühzeitig zu erkennen und zu beheben, sich an Industriestandards zu orientieren und die volle Verantwortung für die Codesicherheit während des gesamten Lebenszyklus der Softwareentwicklung zu übernehmen. Es überrascht nicht, dass Unternehmen, die Secure Code Warrior einsetzen, die Zahl der Software-Schwachstellen um 53 % senken, Kosteneinsparungen von bis zu 14 Millionen US-Dollar erzielen und feststellen, dass 92 % ihrer Entwickler zusätzliche Schulungen wünschen.

Wenn Sie sehen möchten, wie Ihr Team vom ersten Tag an sichereren, stabileren Code schreiben kann, buchen Sie noch heute eine Secure Code Warrior .

Klicken Sie auf den unten stehenden Link und laden Sie die PDF-Datei dieser Ressource herunter.

Secure Code Warrior ist für Ihr Unternehmen da, um Sie dabei zu unterstützen, Ihren Code über den gesamten Lebenszyklus der Softwareentwicklung hinweg zu sichern und eine Kultur zu schaffen, in der Cybersicherheit an erster Stelle steht. Ganz gleich, ob Sie AppSec-Manager, Entwickler, CISO oder ein anderer Sicherheitsverantwortlicher sind, wir können Ihrem Unternehmen helfen, die mit unsicherem Code verbundenen Risiken zu reduzieren.

Bericht ansehenDemo buchenSecure Code Warrior macht sicheres Programmieren zu einer positiven und fesselnden Erfahrung für Entwickler, die ihre Fähigkeiten ausbauen. Wir leiten jeden Programmierer auf seinem bevorzugten Lernpfad an, damit sicherheitskompetente Entwickler zu den täglichen Superhelden unserer vernetzten Welt werden.

Dieser Artikel wurde verfasst von Secure Code Warrior Das Team von Branchenexperten hat es sich zur Aufgabe gemacht, Entwicklern das Wissen und die Fähigkeiten zu vermitteln, die sie brauchen, um von Anfang an sichere Software zu entwickeln. Dabei stützen wir uns auf umfassendes Fachwissen zu sicheren Codierungspraktiken, Branchentrends und Erkenntnissen aus der Praxis.

Wenn Software-Schwachstellen als nachträgliche Überlegung oder als Hindernis für Innovationen behandelt werden, öffnen Unternehmen die Tür für Datenschutzverletzungen, Rufschädigung und kostspielige rechtliche Verpflichtungen. Cyberangriffe nutzen oft Schwachstellen im Code aus, die durch bessere Entwicklungspraktiken hätten verhindert werden können.

Sichere Kodierung begegnet diesen Herausforderungen, indem sie Sicherheitsprinzipien in jede Entwicklungsphase einbezieht. Anstatt nach der Entdeckung von Schwachstellen Korrekturen zu implementieren, schreiben Entwickler Code mit eingebauten Schutzmaßnahmen gegen gängige Bedrohungen wie Injektionsangriffe und Cross-Site-Scripting (XSS). Schauen wir uns genauer an, wie sichere Programmierung Ihrem Unternehmen dabei helfen kann, Risiken zu verringern, das Vertrauen der Benutzer zu schützen und gesetzliche Vorschriften einzuhalten - und das alles bei der Bereitstellung zuverlässiger, hochwertiger Software.

Was ist sichere Kodierung?

Sichere Kodierung ist der Grundsatz, beim Schreiben von Software bewährte Sicherheitsverfahren zu befolgen, um potenzielle Schwachstellen zu beseitigen. Anstatt die Sicherheit als separate Phase der Entwicklung zu behandeln, werden bei der sicheren Kodierung bewährte Schutzmaßnahmen von Anfang an integriert, um sicherzustellen, dass die Entwickler die Verantwortung für die Codesicherheit übernehmen und über die Fähigkeiten verfügen, sie wirksam anzuwenden.

Anerkannte Standards für sichere Kodierung, die von Organisationen wie dem Open Worldwide Application Security Project (OWASP) oder der CERT-Abteilung des Software Engineering Institute entwickelt wurden, können Entwicklern als Orientierungshilfe dienen, um häufige Fallstricke zu vermeiden, die Angreifer ausnutzen. Der kontinuierliche Aufbau grundlegender, praktischer Fähigkeiten zur sicheren Programmierung, um diese Strategien sicher in bestehende Arbeitsabläufe zu implementieren, ist ein unverzichtbares Element in der heutigen Cybersicherheitslandschaft. So kann beispielsweise die Validierung möglichst vieler Benutzereingaben SQL-Injection-Angriffe verhindern, während die Verschlüsselung von Ausgaben dazu beiträgt, XSS zu verhindern. Diese und andere sichere Kodierungspraktiken verringern das Risiko von Sicherheitsverletzungen und führen zu widerstandsfähigeren Anwendungen, die den sich entwickelnden Cyber-Bedrohungen standhalten können.

Warum ist sichere Kodierung so wichtig?

Sichere Kodierung ist wichtig, weil viele erfolgreiche Cyberangriffe Schwachstellen ausnutzen, die während der Entwicklung hätten verhindert werden können. Wenn Sie von Anfang an auf sichere Praktiken setzen, verringern Sie die Wahrscheinlichkeit, dass Schwachstellen eingeführt werden, die Angreifer nutzen können, um Daten zu kompromittieren oder den Betrieb zu stören. Durch die Integration von Sicherheitsaspekten in jede Phase des Softwareentwicklungszyklus (SDLC) wird sichergestellt, dass jede Funktion, jedes Update und jede Integration mit Blick auf den Schutz konzipiert wird.

Die proaktive Behebung von Risiken während der Entwicklung ist weitaus weniger kostspielig als die Behebung nach der Bereitstellung, bei der Notpatches, Ausfallzeiten und Ressourcen für die Reaktion auf Vorfälle erforderlich sein können. Auch die Einhaltung von Datenschutzbestimmungen wird dadurch verbessert, da potenzielle Geldstrafen und rechtliche Herausforderungen umgangen werden. Sichere Kodierungspraktiken fördern auch das Vertrauen der Verbraucher in Ihr Unternehmen und machen starke Sicherheit zu einem Teil Ihres Markenrufs.

Häufige Sicherheitslücken im Code

Sichere Kodierung zielt darauf ab, die häufigsten und gefährlichsten Schwachstellen zu verhindern, die Angreifer ausnutzen, sowie neue Bedrohungsvektoren, wie z. B. solche, die mit der Verwendung von KI-Kodierungstools einhergehen. Im Folgenden finden Sie einen Überblick über verschiedene häufige Schwachstellen, den Schaden, den sie verursachen können, und wie sichere Kodierung dazu beitragen kann, sie zu entschärfen.

Fehler bei der Deserialisierung

Deserialisierungsfehler treten auf, wenn eine Anwendung Daten aus externen Quellen ohne ordnungsgemäße Validierung annimmt und verarbeitet. Bei der Serialisierung werden Objekte in ein Format konvertiert, das gespeichert oder übertragen werden kann, während bei der Deserialisierung diese Objekte zur Verwendung rekonstruiert werden. Die Auswirkungen eines Deserialisierungsfehlers können schwerwiegend sein und zur Ausführung von beliebigem Code oder zur Eskalation von Privilegien führen. Sichere Kodierung behebt dieses Problem, indem sie sicherstellt, dass nur vertrauenswürdige, validierte Daten deserialisiert werden, und indem sie die native Deserialisierung von nicht vertrauenswürdigen Eingaben nach Möglichkeit vollständig vermeidet.

Injektionsangriffe